Google ProjectZero与威胁分析小组(TAG)披露了一个高级可持续性威胁(APT)攻击活动,该漏洞利用链分别针对Windows和Android用户进行0day漏洞攻击。

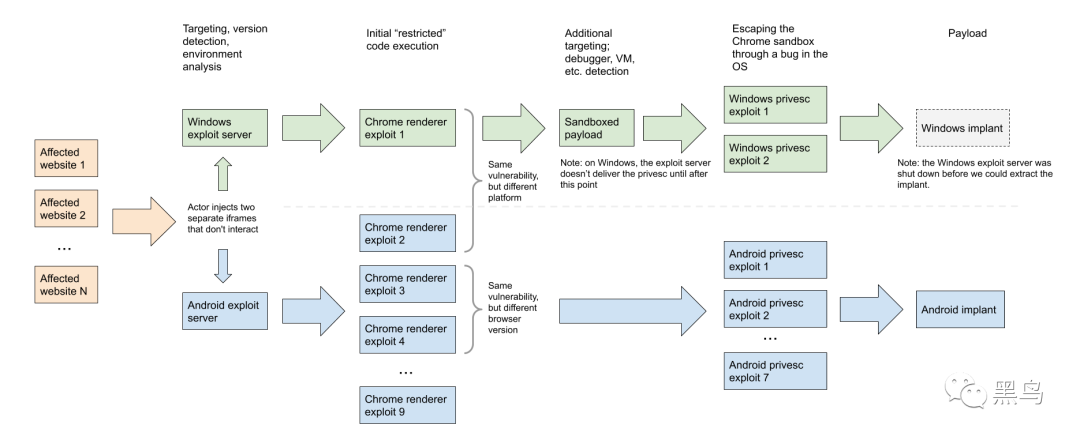

该活动时间在2020年初,APT组织使用两台漏洞利用服务器进行水坑攻击,其中每一个都使用了单独的漏洞利用链。

一台服务器针对Windows用户,另一台针对Android。Windows和Android服务器均使用Chrome漏洞利用程序进行初始远程代码执行。

也就是说无论是通过Windows或Android的Chrome浏览器进行访问含漏洞代码的网站,都会触发漏洞从而执行接下来的漏洞利用链。

在漏洞利用链中,Chrome和Windows均使用了0day漏洞。对于Android系统方面,漏洞利用链使用了众所周知的Nday漏洞利用,谷歌方面认为其会使用0day漏洞针对高级目标,但并没有捕获到。

如下图所示,上下分为两个不同的链条,最后生成不同平台的攻击载荷。

谷歌在漏洞利用服务器中寻找到了

1、四个Chrome漏洞利用,其中一个在发现的时候未修复(CVE-2020-6418-TurboFan中的Chrome漏洞)

2、三个Windows 0day漏洞:

CVE-2020-0938Windows上的字体漏洞

CVE-2020-1020Windows上的字体漏洞

CVE-2020-1027Windows CSRSS漏洞

3、一个提权工具包,其中包含针对较旧版本的Android的Nday漏洞。

谷歌方面认为,这些漏洞利用链的模块化设计目的是为了提高攻击效率和灵活性。它们是精心设计且复杂的代码,具有多种新颖的利用方法,成熟的日志记录,复杂且经过计算的漏洞利用后使用的技术以及大量的反分析和目标检查。

其认为这是有一个专家团队在背后设计和开发了这些漏洞利用链。

谷歌对每一个漏洞利用链都进行了详细的分析,并通过文章记录下来,希望借这些文章能使得其他安全研究员深入了解,现实世界中成熟且资源丰富的攻击组织的高级威胁攻击情况。

文章列表如下:

[1]本文

https://googleprojectzero.blogspot.com/2021/01/introducing-in-wild-series.html

[2]

Chrome: Infinity Bug

https://googleprojectzero.blogspot.com/2021/01/in-wild-series-chrome-infinity-bug.html

[3]

Chrome Exploits

https://googleprojectzero.blogspot.com/2021/01/in-wild-series-chrome-exploits.html

[4]

Android Exploits

https://googleprojectzero.blogspot.com/2021/01/in-wild-series-android-exploits.html

[5]

Android Post-Exploitation

https://googleprojectzero.blogspot.com/2021/01/in-wild-series-android-post-exploitation.html

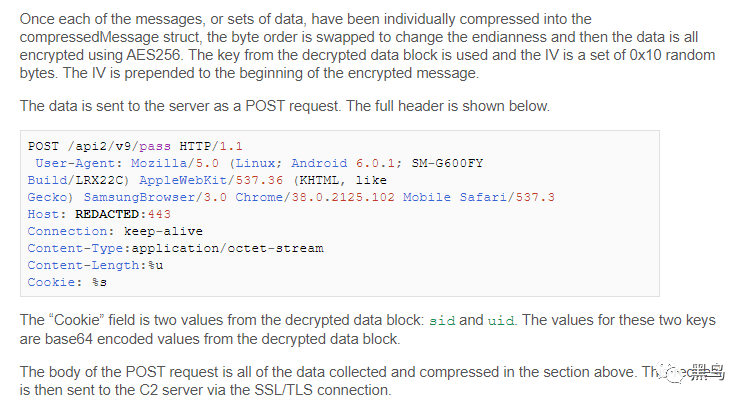

安卓这块有一些特征可提取,其还介绍了关于C2通信的情况。

[6]

Windows Exploits

https://googleprojectzero.blogspot.com/2021/01/in-wild-series-windows-exploits.html

此前谷歌还

披露了一个使用多个iphone(IOS)在野漏洞利用链的APT攻击活动