1. 交付服务木马

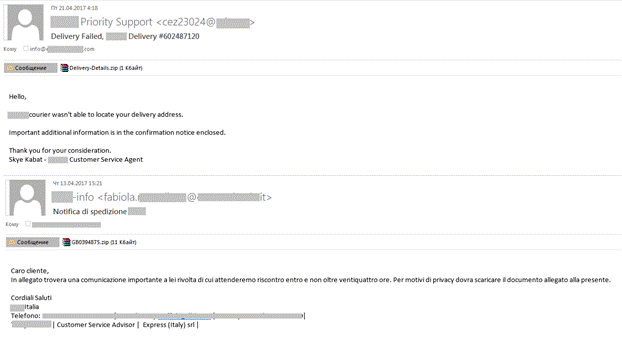

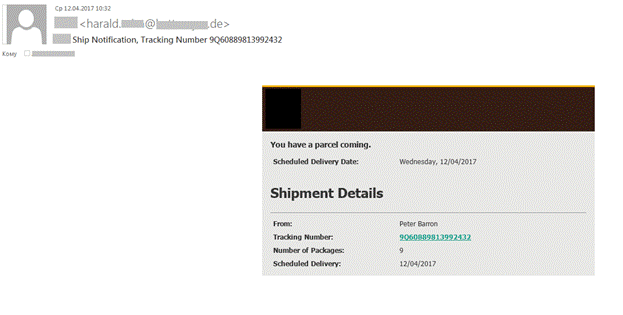

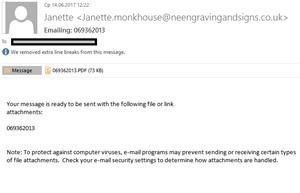

2017年第二季度,我们发现了一大波恶意钓鱼邮件,这些邮件都将自身伪造成来自知名交付服务公司的通知。攻击者将木马下载程序放置在ZIP存档中发送给受害者,并在启动后下载其他恶意软件——Backdoor.Win32.Androm和Trojan.Win32.Kovter。

攻击者通常将恶意内容伪装成重要的交付信息进行传播,诱骗受害者开启附件。这些恶意邮件还针对不同国家的人员,使用了不同的语言和主题实施诱骗活动。

这些伪装成交付服务公司的虚假通知中还包含恶意链接,以感染受害者的设备并窃取个人信息。欺诈性链接与不存在的货物跟踪号码有关,并使用以下格式:Http: // domain / name of delivery service__com__WebTracking__tracknum__4MH38630431475701

用户点击链接后,就会自动下载Js.Downloader家族木马,接着下载Emotet银行木马,据悉,这种木马首次发现于2014年6月,目前仍然被用于窃取个人财务信息、其他服务的登录凭证和密码以及发送垃圾邮件等。

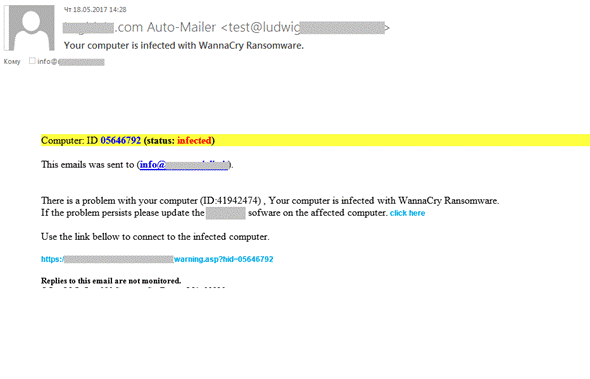

2. WannaCry与垃圾邮件

2017年5月,世界各地数十万台计算机被WannaCry 勒索软件感染。虽然大多数类似的勒索软件样本在感染计算机之前需要某种用户输入,但是WannaCry可以在没有任何用户操作的情况下执行此类活动。

它使用Windows漏洞对目标实施攻击,随后感染本地网络中的所有计算机设备。像其他勒索软件一样,WannaCry会加密受害者设备上的文件,并索要赎金进行解密。在这种攻击中,文件的扩展名被加密为.wcry,变得不可读。

事件发生后,高调的垃圾邮件攻击者开始伪装成知名软件提供商向受害者发送虚假通知,通知收件人他们的设备已经被勒索软件感染,建议其进行更新。而邮件中的更新链接实为一个网络钓鱼页面。

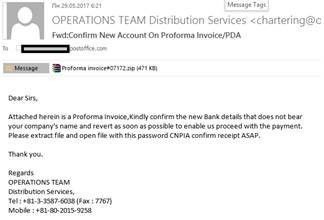

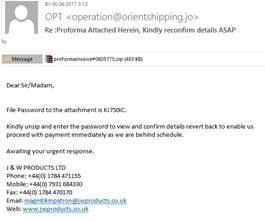

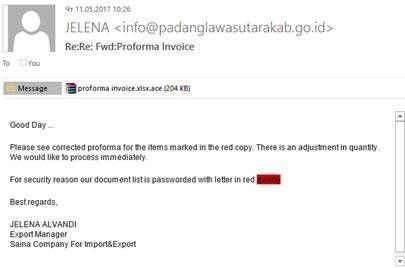

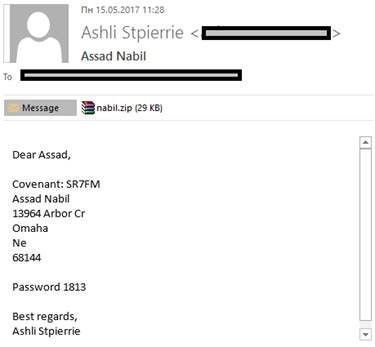

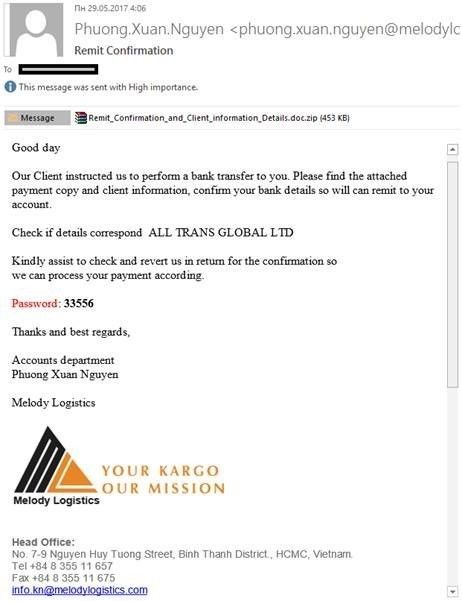

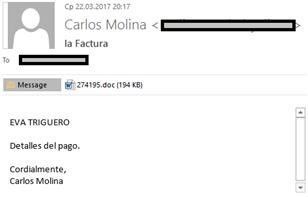

3. 密码保护文档和企业部门中的恶意软件

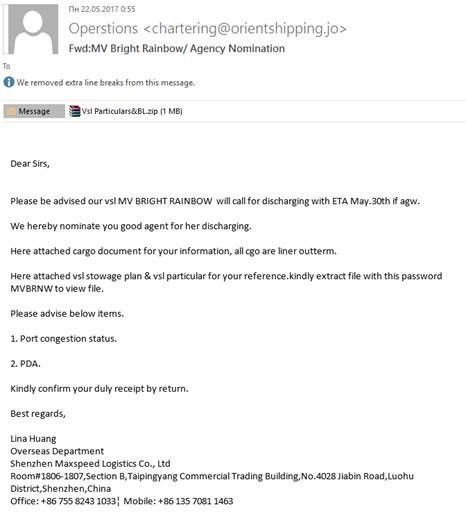

2017年第二季度,我们在受密码保护的文档中发现了包含恶意附件的新型邮件。它们显然是针对企业部门开发的一种新型邮件。

这些文档包含一个属于Pony/FareIT家族的恶意程序,该恶意程序是微软公司于2011年首次发现的,是目前用于窃取密码的顶级恶意软件家族之一。它可以从100多个应用程序中获取登录凭证和密码信息,包括电子邮件、FTP、即时消息、VPN、Web浏览器等等。

该文档包含一个名为“Trojan-Downloader.MSWord.Agent.bkt”的恶意程序。该恶意程序是一个宏病毒,由VBS脚本编写,当用Office软件打开时,它会执行文件里的恶意代码,从远程网址下载木马到本地并运行。

值得注意的是,恶意邮件伪造成商业邮件的现象正在不断发展。如今,垃圾邮件发送者不仅会模仿商业邮件的风格——他们经常会使用公司的真实细节,复制自动签名以及logo等信息,甚至邮件的主题也可以对应到公司的简介。这类邮件主要针对B2B(电子商务)行业。

该文档中包含属于Loki Bot家族的恶意程序,旨在从FTP、邮件客户端以及存储密码的浏览器和加密货币钱包中窃取密码。

该文档中包含名为“Exploit.Win32.BypassUAC.bwc”的恶意程序,旨在窃取网络资源和邮件客户端的密码。

这种针对性的攻击可能会有不同的目标。就勒索软件而言,很明显,一个公司的知识产权比私人电脑中存储的其他信息更具价值,所以潜在的受害者更有可能愿意支付必要的比特币来恢复文件。

而就旨在窃取财务信息的间谍软件而言,一旦攻击者顺利侵入公司的账户,他们就可以获取更多的收益。针对电子商务(B2B)行业的间谍软件还可以用于更为复杂的金融欺诈案中,包括金融交易中的MITM(中间人)攻击。

有趣的是,虽然受害者计算机上下载的有效载荷有所不同,但是其主要功能都是窃取用户的身份验证数据,这意味着,大多数针对企业部门的攻击都具有其财务目的。我们不应该忽略攻击者侵入企业网络并控制工业设备的潜在威胁场景。

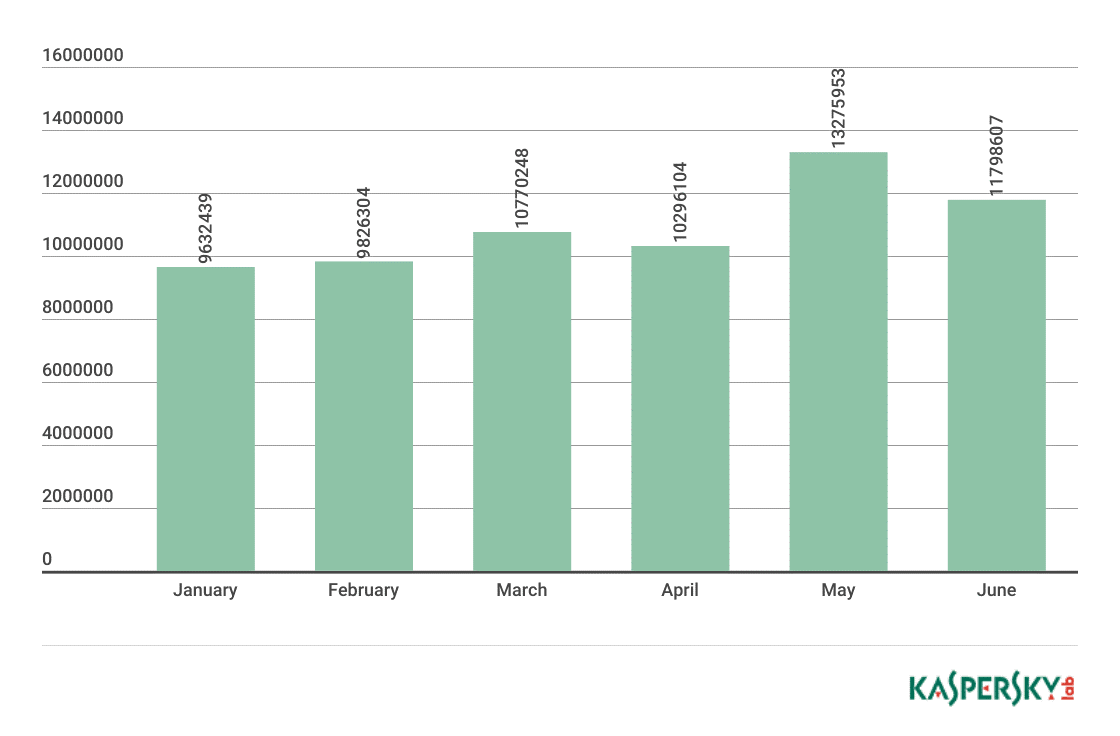

总体而言,2017年第二季度中,邮件流量中的垃圾邮件比例较之上个季度略有增长。第二季度与第一季度相比,电子邮件防病毒检测率增长了17%。

【2017年Q1-Q2卡巴斯基实验室计算机用户的电子邮件防病毒检测数量】

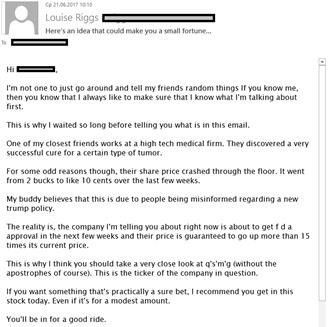

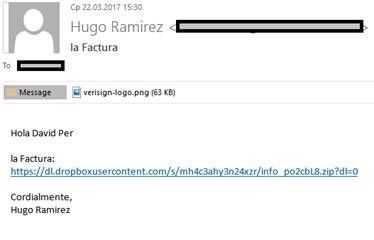

4. Necurs僵尸网络仍在持续分发垃圾邮件

Necurs僵尸网络分发垃圾邮件的情况仍在持续,只是数量上比2016年呈现明显减少趋势。目前,除了分发恶意邮件外,该僵尸网络还积极扩展“哄抬股价”(pump-and-dump)以及约会等方面的垃圾邮件:

Necurs僵尸网络的恶意邮件通常很简洁,包含DOC、PDF或其他扩展名的文件。 有时,电子邮件中并没有恶意附件,而是包含一个指向恶意文件下载的云存储(如Dropbox)的链接。

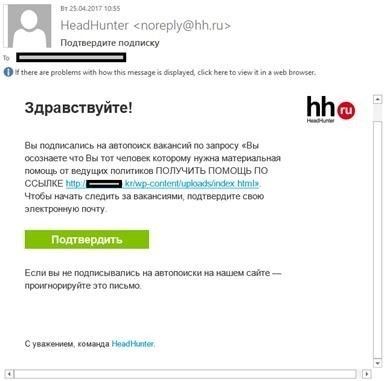

5. 通过合法服务传播垃圾邮件

为了绕过过滤器检测,垃圾邮件发送者通常会使用合法手段传播广告以及欺诈性信息。这种类型的垃圾邮件更难以检测,因为信息源是合法的。垃圾邮件发送者也喜欢使用这种手段,因为这种资源非常容易锁定目标,例如,他们可以利用求职网站进行财务欺诈行为:

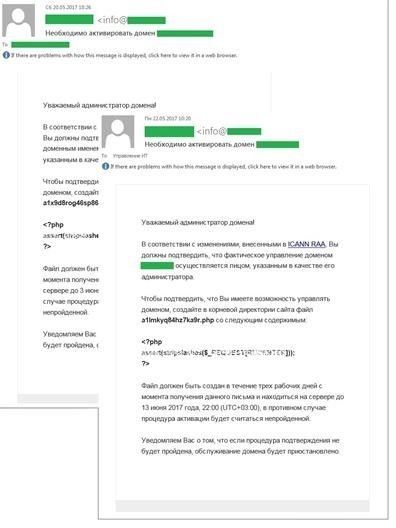

6. 域名欺诈

上个季度,我们发现了几个与域名欺诈有关的群发邮件。其中一封邮件是以某一域名注册公司的名义发送的,收件人为当初注册域名的网络管理员。

他们被告知,需要激活域名来确认管理员的状态和重新获取管理域名的权利。这些措施据称是根据ICANN(互联网名称与数字地址分配机构)对条例的修改而采取的。

为此,管理员们被告知,必须在规定时间内在他们网站的根目录中创建一个具有特定内容的PHP文件。此外,邮件还表示,不遵守这些条件将意味着确认程序尚未完成,域名服务将被暂停:

如果该脚本在受害者的站点上启动,攻击者就能够获得对站点的控制权并运行任意代码。此外,该脚本还可以收集其注册和运行的站点上输入的所有用户数据。

事实上,这些伪造邮件大多数被发送到了属于银行的邮箱地址中,这意味着,攻击者可以收集这些银行网站上输入的用户数据,包括用于网上银行的登录凭证和密码等信息。

1. 电子邮件流量中垃圾邮件的比例

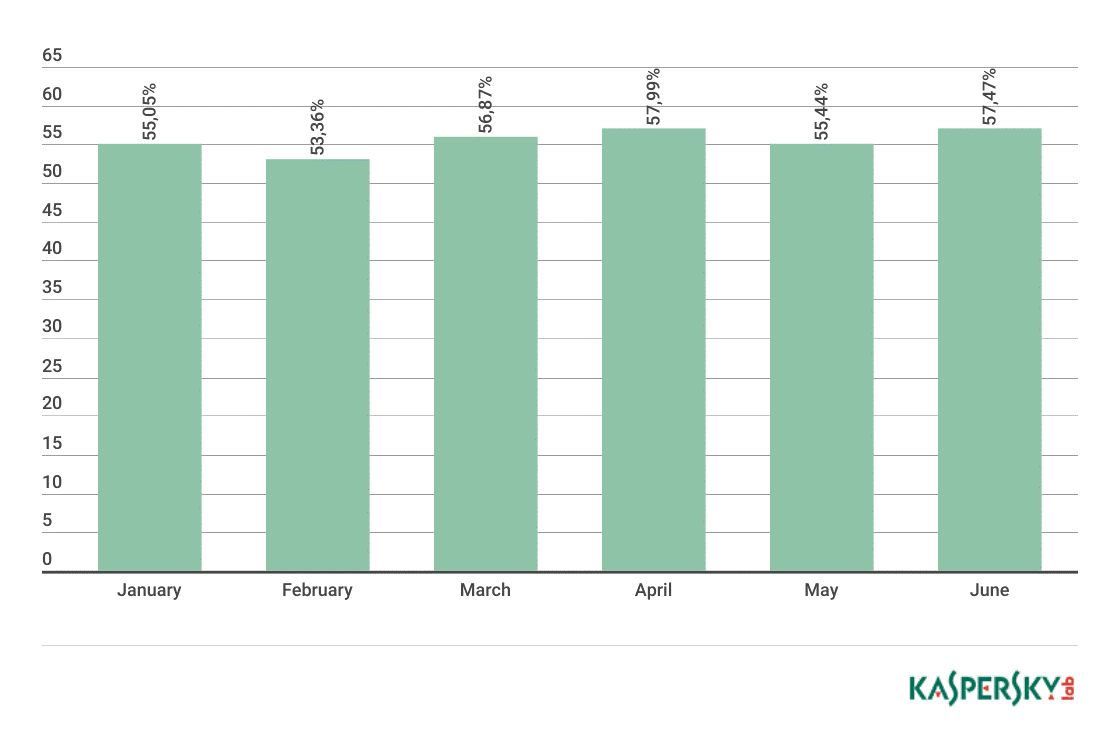

【2017年Q1-Q2全球电子邮件流量中垃圾邮件比例】

在2017年第二季度,垃圾邮件的最大份额为57.99%(出现在4月份)。第二季度全球电子邮件流量中垃圾邮件的平均份额为56.97%,相比上一季度增长了 1.07 %。

2. 垃圾邮件来源国家/地区

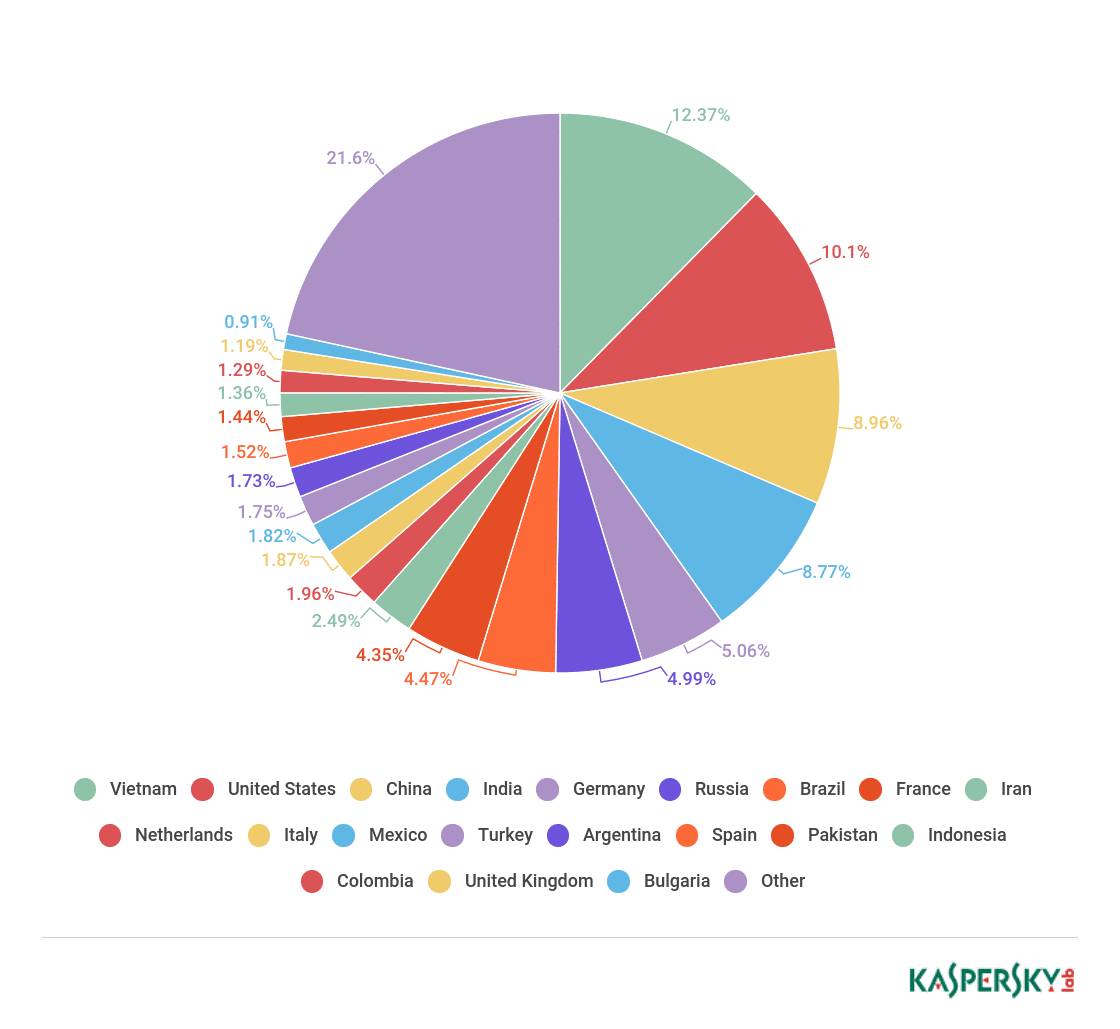

【2017Q2垃圾邮件来源国分布】

在2017年第二季度中,3大垃圾邮件来源国排位发生了变化。越南夺得榜首,占全球垃圾邮件的12.37%;其次是美国(上季度排名第一),占全球垃圾邮件的10.1%,较上季度下降了8.65%;第三名是中国,占全球垃圾邮件的8.96%,较上季度上升了1.19%。

印度是第四大来源,占总垃圾邮件的8.77%,较上季度增加3.61%;其次是德国,占5.06%,较上季度下降0.31%;俄罗斯排名第6,占4.99%,仅比上季度下降了0.06%。此外,前10名来源国还包括巴西(4.47%)、法国(4.35%)、伊朗(2.49%),荷兰(1.96%)。

3. 垃圾邮件规模

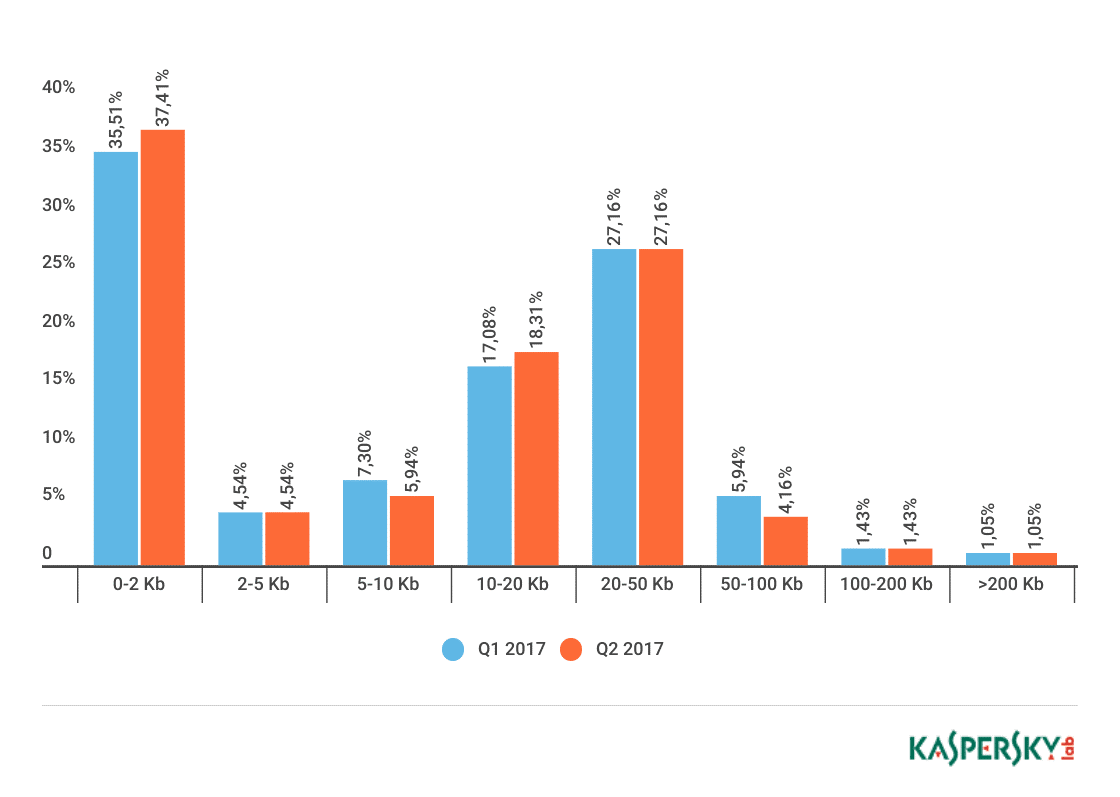

【2017年Q1-Q2垃圾邮件规模细分】

2017年第二季度,垃圾邮件流量中小邮件(≤2KB)的份额略有变化,平均为37.41%,比上季度增加了1.99%;邮件大小在2-5KB之间的份额与上季度基本持平,为4,54%。

而5-10KB大小的垃圾邮件份额为5.94%,较上季度下降了1.36%;邮件大小在10-20KB之间的份额达到18.31%;20-50KB大小的比例为27.16%;100KB+的垃圾邮件比例为2.48%。

1. 10大恶意软件家族

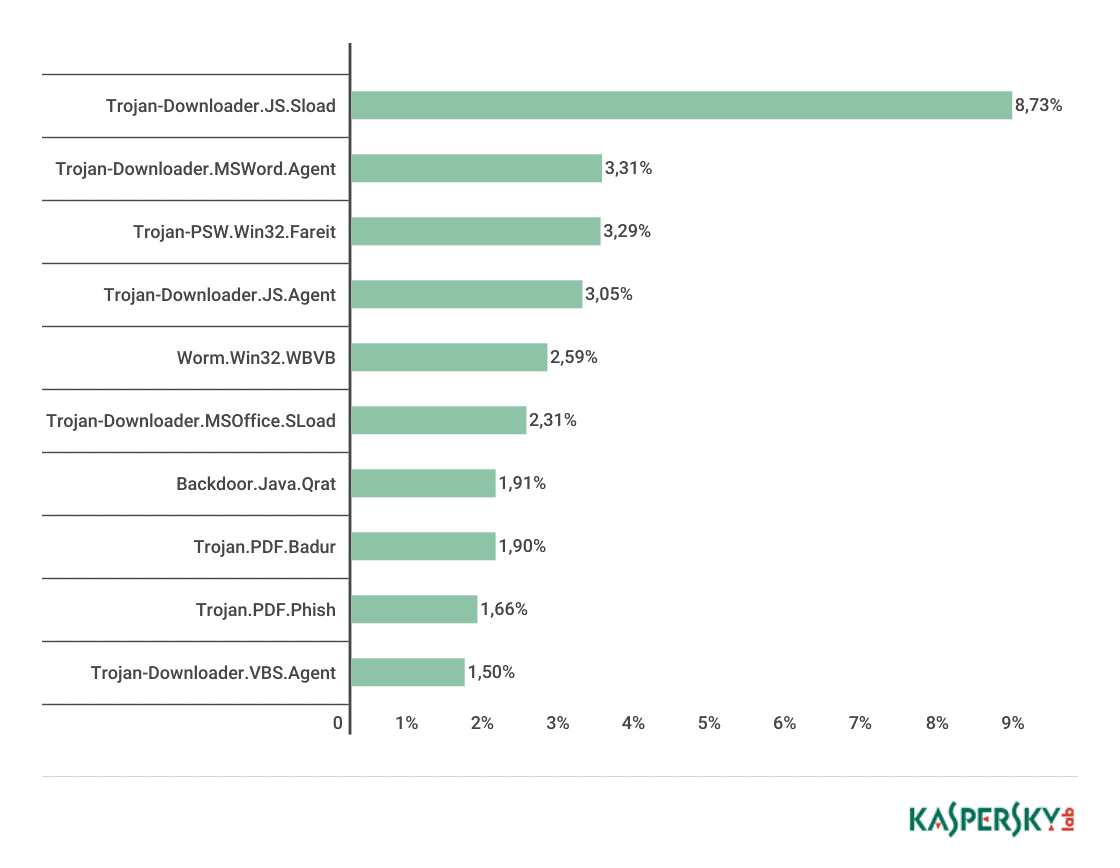

【2017年Q2TOP 10恶意软件家族】

Trojan-Downloader.JS.SLoad(8.73%)位列最流行的恶意软件家族榜首;Trojan-Downloader.JS.Agent(3.31%)位列第二,而Trojan-PSW.Win32.Fareit(3.29%)排名第三。Trojan-Downloader.JS.Agent(3.05%)排名第四,其次是Worm.Win32.WBVB(2.59%)。

前10名中新上榜的包括Backdoor.Java.QRat(1.91%)和Trojan.PDF.Phish(1.66%),分别占据了第七和第九名。

Backdoor.Java.QRat家族是一个跨平台的多功能后门,用Java编写,在暗网上以恶意软件即服务(MaaS)的形式销售。

Trojan.PDF.Phish是一个PDF文档,其中包含指向钓鱼网站的链接,旨在窃取用户的登录凭证和密码等信息。

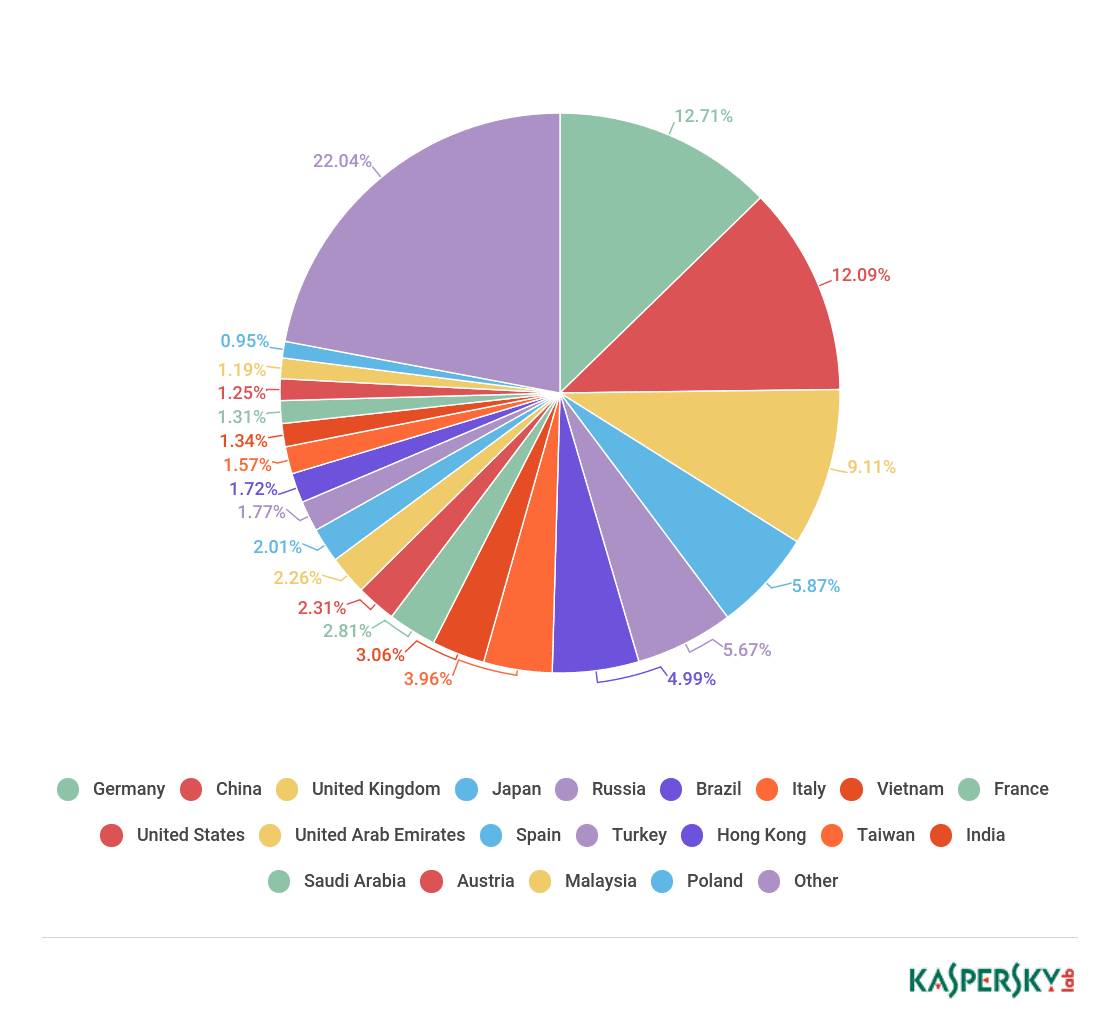

2. 恶意邮件的目标国家

【2017年Q2反钓鱼系统被触发的用户数量分布】

2017年第二季度中,德国(12.71%)是恶意邮件最大的攻击目标;上季度排名第一的中国,在本季度中排名第二(12.09%),其次是英国(9.11%)。

日本(5.87%)为第四,俄罗斯(5.67%)占第五位,接下来分别是巴西(4.99%)、意大利(3.96%)、越南(3.06%)、法国(2.81%)和美国(2.31%)。

2017年第二季度,卡巴斯基反钓鱼系统成功阻止全球用户超过 46,557,343次的网络钓鱼页面访问。总体而言,截至2017年第二季度(6月份),全球共有 8.26% 的目标用户受到“钓鱼者”攻击。

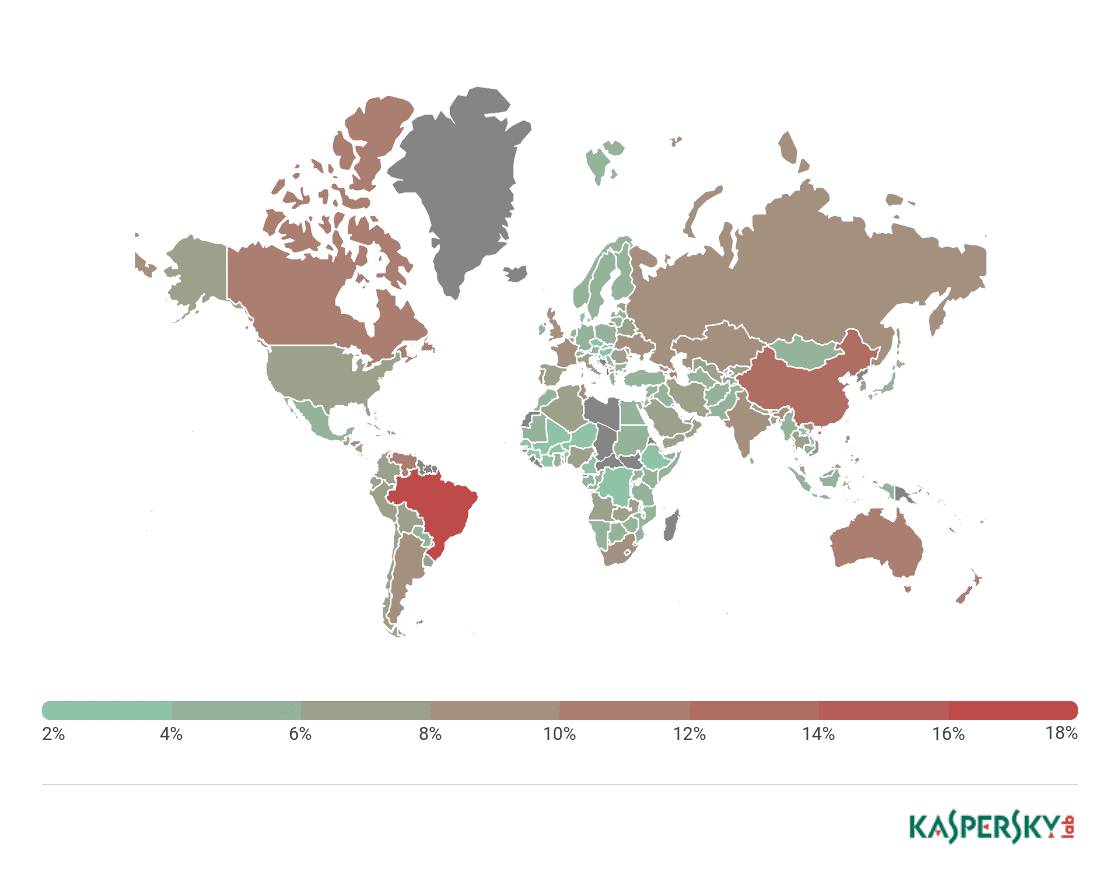

1. 钓鱼攻击的地理分布

【2017年Q2钓鱼攻击的地理分布】

2017年第二季度,巴西(18.09%)是受到网络钓鱼攻击影响最大的国家,尽管其份额比上季度下降 1.07 个百分点;遭受攻击的中国用户下降了7.24 %(达 12.85%),目前居全球第二。

澳大利亚(12.69%)比上季度上升1.96%,位居第三;接下来是新西兰(12.06%,上升0.12%)、阿塞拜疆(11.48%)、南非(9.38%)、阿根廷(9.35%)、英国(9.29%)。

在第二季度中,俄罗斯以8.74%的占比退出了“Top10受网络钓鱼攻击影响最深的国家”之列,排在第18位。

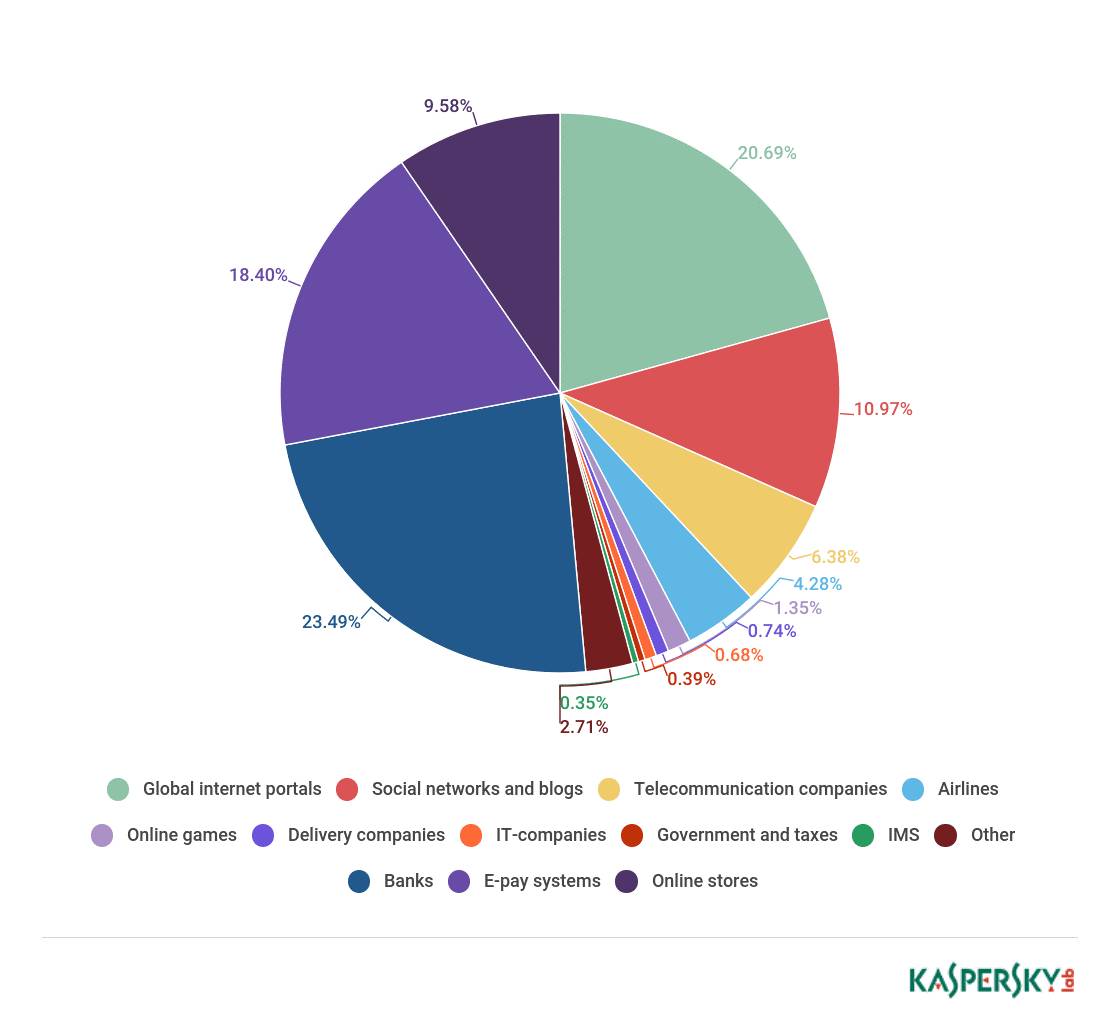

2. 遭遇攻击的组织机构

【2017 年第二季度遭受网络钓鱼攻击影响的组织分布】

在2017年第二季度中,银行(23.49%,下降2.33%)、支付系统(18.40%,上升4.8%)与在线商店(9.58%,下降1.31%)是 2017 年第二季度网络钓鱼攻击的主要目标,占据所有已识别攻击的一半以上(51.47%)。

3. TOP 3目标机构

攻击者继续将他们绝大部分的注意力集中在一些最受欢迎的品牌商,以增加其成功实施网络钓鱼的机会。卡巴斯基实验室的检测结果发现,一半以上的钓鱼攻击是针对不到15家公司展开的。

连续三个季度,攻击者实施攻击最多的Top3家机构始终保持不变。在第一季度中,雅虎是网络钓鱼页面中涉及最多的品牌。然而,在第二季度,它下降到了第三名,排在前两名的分别为Facebook(8.33%)和微软(8.22%)。

在2017年第二季度,垃圾邮件的最大份额为57.99%(出现在4月份)。第二季度全球电子邮件流量中垃圾邮件的平均份额为56.97%,相比上一季度增长了 1.07 %。

卡巴斯基反钓鱼系统于 2017 年第二季度成功阻止全球用户超过 4650 万次的网络钓鱼页面访问。总体而言,目前全球有 8.26% 的目标用户受到钓鱼者攻击。

值得注意的是,在早期攻击活动中,钓鱼者依靠用户的粗心与低水平技术窃取敏感数据。然而,随着用户变得越来越精通网络,钓鱼者不得不提出新的技巧,以引诱用户访问钓鱼网站,例如将网络钓鱼页面放在知名组织拥有的域名上。

对此,卡巴斯基研究人员提醒用户:不要轻易点击非官方域名或打开未知名电子邮件,关闭网络文件共享功能,并确保用户安装全方位杀毒软件,以避免遭受网络钓鱼攻击。