来源:阿里聚安全 作者:cyxu

AES 256被破解了?

事件回顾如下:前几日我们转发过的一条题为“AES 256加密被破 一套1500元设备5分钟内搞定”的新闻引起众多网友的关注。新闻在国内各大媒体转载,热门评论里不乏各种被高赞但实际上并不正确的说法:有说是字典攻击无线信号,和破解AES是两回事的,也有所是根据无线电特性来攻击的,和AES没关系的。还有想搞个大新闻的媒体直接说是路由器被破解,甚至还说成了5分钟破解任何WiFi密码的,唯恐天下不乱。

实际上这次的破解来自Fox-IT,确实攻击了AES算法本身,利用了电磁辐射泄露的信息,可以实现无线攻击(隔墙有耳)。这样的攻击形式称为旁路攻击(Side Channel Attack),在学术界和工业界已经研究了20多年,是一种较为系统完善的攻击方法,此次攻破AES256的方法是利用电磁旁路信号来完成差分功耗分析(DPA),获取了密钥。从介绍本身来看,是一个很不错的工作,但不是AES首次被破解,AES 128早就可以用类似的方式破解,AES 256在DPA看来,和前者没有本质差异,在实验室中早已破解。当然也做不到5分钟破解任何WiFi密码。原因是SCA需要一定的物理条件,目前AES算法本身还是安全的,不必惊慌过度。

背景知识

以AES为例,AES是高级加密标准Advanced Encryption Standard的缩写,是美国联邦政府采用的一种分组加密标准,也是目前分组密码实际上的工业标准。AES广泛使用在各个领域(当然包括WiFi的加密过程),实际上目前主流的处理器中广泛包含了AES的硬件加速器(低至售价几美元的STM32中有CRYP [2],高至售价上千美元的Intel CPU中有AES-NI [3])。对于这样一个成熟的密码学标准,密码算法本身设计的十分完善,传统的差分分析,线性分析等方法基本上不能在有限复杂度内完成,AES在理论上是安全的。但是正如本文标题描述的那样,即便有绝对安全的算法,也做不到绝对安全的系统。唯物辩证法中有联系的普遍性和多样性原理,现代密码系统在设计上理论安全,并不能替代密码系统的实现安全性。攻击者可以在不干扰密码芯片运行的前提下,观测时间,功耗,电磁辐射等旁路泄露,然后结合算法的实现进行密钥还原,实现所谓的旁路攻击。对于旁路攻击的防御,涉及到密码算法实现安全性这一范畴,很显然,这次攻击成功的AES 256,表明实现安全性的研究还有很长的路要走。

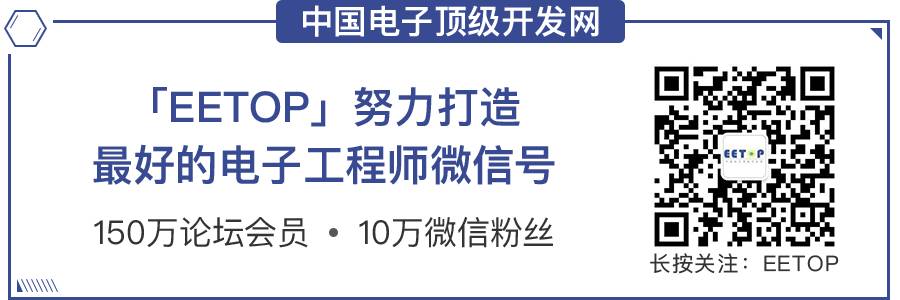

这里简要介绍一下AES算法。AES算法包含了多个轮,每一轮(除了最后一轮)中,都有4个步骤[4][5]:

(1)AddRoundKey—矩阵中的每一个字节都与该次回合密钥(round key)做XOR运算;每个子密钥由密钥生成方案产生。

(2)SubBytes—通过一个非线性的替换函数,用查找表的方式把每个字节替换成对应的字节。

(3)ShiftRows—将矩阵中的每个横列进行循环式移位。

(4)MixColumns—为了充分混合矩阵中各个直行的操作。这个步骤使用线性转换来混合每内联的四个字节。最后一个加密循环中省略MixColumns步骤,而以另一个AddRoundKey取代。

AES流程图

接下来留意2个数字,2^256(2的256次方)和8192。2^256是整个密钥空间,这是一个相当大的数字,表明如果要一个一个猜密钥,需要这么多次才能确保猜对,这个数太大了,所以没法猜,暴力破解不可取。

但如果是猜8192次呢,这个数字对于计算机来说就完全可以接受了。怎么猜才能在8192次中猜对呢。信息论告诉我们,必须有额外的信息输入。简言之就是分治的思想:一个一个猜。256 bits的密钥,也就是32个Bytes,如果逐字节猜,每个字节有256种可能,32个字节需要256*32 = 8192次猜测就可以了。

而芯片工作受限于位宽和算法实现,是不会一次完成整个256bits密钥的处理的,正如饭要一口一口吃,数据也是逐字节处理的,这就给我们我们逐字节猜提供了实现依据。

本次旁路分析依然按惯例关注其中的非线性环节SubBytes。所谓的非线性替换函数,在实现中就是一个查表操作。查表操作的输出(S-box output)是攻击点。当然算法的优化会合并一些操作以提高运算速度,这里攻击者可以偷着乐。原因是虽然优化需要做大量的工作,但实际上,最终结果还是查表,查较大的表和较小的表,在旁路攻击中没有实质的区别。AES 128和256的区别也是轮数,密钥长度的区别,查表操作本身是没有本质变化的(划重点)。

接下来用一张关系图来说明各要素的关联。

AES的输入是密钥和明文,对于攻击者来说,明文已知,密钥未知,也是分析目标。

接下来初始密钥和明文会进行一个异或操作(首次AddRoundKey),得到的值,作为查表索引输入,进行查表操作,注意到查表的数据是和密钥和明文的异或有关的。而明文已知,查找表本身固定已知,异或运算又是简单的可逆运算,所以可以认为查表的输出和密钥有关。查表操作在现代计算机体系结构中是一次访存操作,那么,地址和数据都会出现在总线上。如果能知道总线上是什么数据,就可以简单的反推出密钥。接下来考虑总线是什么?低频上看是导线,射频上看是天线,对于安全分析人员来说,天线都是个好东西。高速数字电路的信号翻转,包含了丰富的频谱分量,会辐射到芯片外部。理论上能准确探测到这样的辐射,就能完成攻击了,so easy。

当然,在实践中,呵呵。

问题一方面出在测量精度上。实际上我们并不能如此高精度地测量电磁辐射。我们可以测量的是电磁辐射的相对高低。例如1根导线上信号翻转和8根导线上信号一起翻转,就有明显的信号强度差异。这里涉及到一个术语称为泄露模型(model of leakage),描述泄露的情况。这次攻击使用了Hamming distance模型,也就是说信号跳变程度是可以观测的,这在电磁旁路分析中也是较为常见的建模方式。

问题另一方面出在信噪比。(即便用上雅鲁藏布江的水电),环境中始终有大量的干扰,提高信号质量的方式是多次测量,然后通过相关性分析的方法提取统计上的最大相关性。

还有一些问题限于篇幅这里不展开,反正DPA都很巧妙地解决了:

(1)首先输入一个明文,在加密过程中,明文会和密钥的第i个字节异或,输入到查找表中查表,查表结果会出现在总线上,然后产生电磁辐射。这个过程是真实物理发生的,在此期间使用硬件记录这个电磁辐射。

(2)分析软件模拟计算过程(1),当然因为不知道密钥的第i个字节具体数值,每一种可能都要算,利用泄露模型计算256个模拟的电磁辐射相对值。

(3)变换不同的明文重复(1)和(2)的过程,得到N次结果。一共有N个实际测量值和N*256个计算值。

(4)使用相关性分析的方法,比对这256种猜测中,和实际测量值相关性最大的猜测值,就是实际上密钥的第i个字节真实值。

(5)重复(1)到(4),分别猜测32个密钥字节,得到完整密钥。

以上就是电磁/功耗差分分析的主要流程(通俗版)。由于密码芯片在加密过程中,是逐字节处理的,而处理每个字节的时候,都会有电磁信息的泄露,给了攻击者逐字节猜测的机会,从而可以在前文提到的8192次猜测中完成破解。实际分析中,还会遇到很多的困难,接下来看看Fox-IT的专家是怎么完成这次攻击的。

实战

以下是Fox-IT的专家给出的攻击流程。

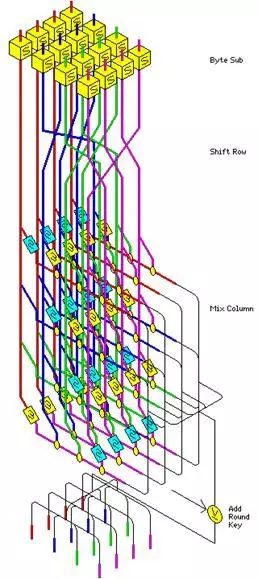

首先使用射频采集设备采集目标芯片的电磁辐射,混频量化后存储到分析计算机中。分析计算机首先对采集的信号进行预处理后,使用上述DPA的方式得出密钥。

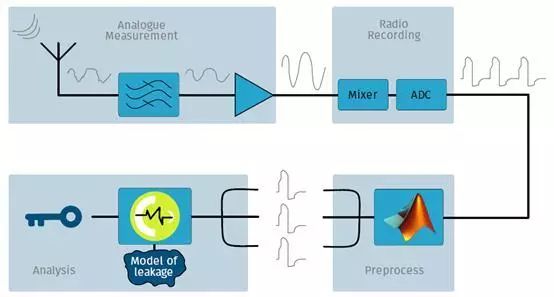

攻击的目标硬件为来自Microsemi的SmartFusion2,这是一个混合了ARM和FPGA的SoC。攻击针对的是ARM部分,一个Cortex-M3的内核。目标软件是来自OpenSSL [6]的AES 256实现。虽然SoC是一个混合芯片,但是只是用了ARM部分,Cortex-M3是很经典的ARM core,软件上也是OpenSSL的标准实现,可以认为这样的攻击很具有代表性。

SmartFusion2 SoC FPGA 结构[7]

接下来看看信号链部分。

首先是天线。理论上,设计天线是一个非常严谨且套路很深的活,比如下图只是冰山一角(图片来自网络)。

回到实践中,下图是本次攻击中使用的天线。

就是一根电缆外加胶带“随意”制作的环状天线。

攻击场景如下:

绿色的PCB是目标板,环状天线悬空固定在芯片上方,信号通过了外部的放大器和带通滤波器,这些都是标准的工业器件,价格也不贵。

比较有意思的是采集设备,通常时域采集可以使用示波器,或者专用的数据记录仪,再不济也得用个USRP之类的软件无线电设备。Fox-IT的专家一开始自然也是这么考虑的。

图中左边是专用的数据记录仪,傻大粗,价格倒是很美丽。中间是USRP板子,这个板子的性能够用,价格也是一般的研究机构或者个(tu)人(hao)可以承受了。有趣的部分在图中右边,这个标识为RTLSDR的USB小玩意玩无线电的小伙伴一定不陌生。实际上国内也有卖,价格只需要几十到上百人民币。本次研究表明,这么一个入门级的小东西已经完全可以用来完成攻击。

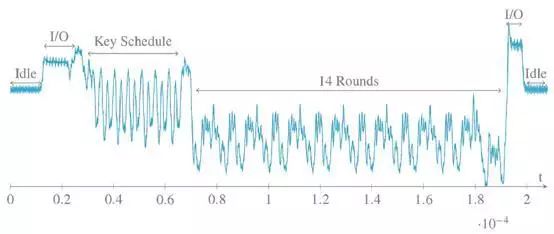

上图就是用上述硬件观测到的AES模式,可以清晰地看到I/O操作之间的AES加密流程,包括Key Schedule过程和14轮的操作,都是清晰可见。

接下来是分析过程,这方面,文献[1]中并没有详细介绍。但是DPA是一个比较标准的套路,他们也使用了业界标杆级的软件Riscure's Inspector,因为可以结合笔者的经验来谈一谈。

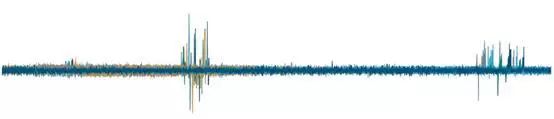

首先是信号预处理,这部分主要包括数字滤波,复信号转为实信号,当然也包括重采样,截取等步骤。还有一个比较重要的过程是不同traces之间的对齐,比较简单的方法是使用滑动窗和相关性分析的方法,使得所有traces能够精确对准。

接下来就是真正的DPA了,这在Inspector软件中有标准的模块,反而不需要自己实现。不过也有一些技巧,文献[1]中就提到了一个。为了快速验证采集到的电磁信号和设备功耗有直接关联,以及采集的位置是否正确。使用输入的明文(或输出的密文)和采集的trace做一次相关性分析,并验证泄露模型是否有效。

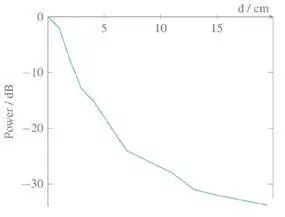

这条相关性曲线说明了数据和信号之间确实有相关性的点,即确实可以从采集的信号中检测到数据。

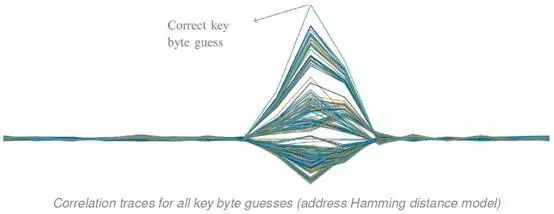

接下来就是猜测密钥了,下图中相关性最高的猜测就是正确的密钥。实验表明SmartFusion2中,泄露来自AHB,这是符合预期的。因为AHB连接了Cortex-M3和片上RAM,查表操作就是M3内核访问RAM的一个操作。相比于简单的MCU,这里还要考虑cache的影响,对于指令cache,使用Hamming distance模型即可,而SmartFusion2为了和FPGA模块连接,考虑到数据一致性而没有设置数据cache,这也算是简化了攻击者的工作。

以上操作在几厘米之内探测电磁信号就完成了整个攻击过程,硬件成本小于200欧元(约1500人民币)。实际上这些硬件在国内购买的话,完全可能低于1000元。

在软件方面,Inspector是商业软件,需要支付授权费用。好在核心算法早已是公开的,可以自己编写,也可以使用便宜的解决方案,所以这方面的费用不计在总价内也是可以理解的。

局限性

通过梳理整个攻击流程,我们可以总结出这类旁路攻击的先决条件,也是它的局限性所在。

(1)必须完全可以控制目标设备,给它输入不同的明文,控制其完成加密操作。

(2)必须可以接近到目标设备,因为要测量设备的物理属性(电磁特征),究竟距离多近需要看现场的电磁环境。

(3)必须熟悉目标设备使用的算法和实现细节。算法本身比较容易确认,实现细节很多设备不会公开源代码,但是密码学算法通常有若干标准实现,不难猜测确定。

要完成攻击攻击,条件(1)是基础,所以不用担心邻居家可以只通过旁路攻击来破解你家的路由器了。

条件(2)主要看距离要多近,这里有一些深入的研究。

前文使用的手工制作的环状天线,工作距离只有若干厘米,稍远一点就淹没在噪声里了。

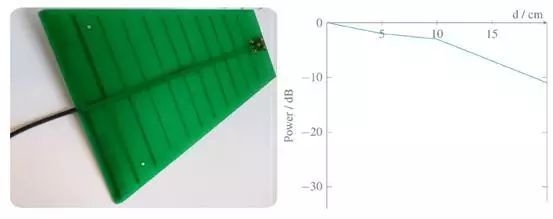

于是(早已坐不住的)天线工程师制造了下图的PCB天线,它的性能好很多,可惜为了降低尺(jia)寸(ge),它的工作频率是400MHz。而SmarFusion2只能最高工作到142MHz。既然是研究,不如换个目标设备(就是这么任性),比如Xilinx的Pynq board就可以稳稳地跑在400MHz。实践表明,依然可以用RTL-SDR完成攻击。这次攻击可以在30厘米内完成,但是不要忘了需要采集400k条traces,而且是在一定电磁屏蔽的环境下完成的。

PCB天线

使用急救毯包裹的攻击环境

最后再冲击一下1米的距离,这需要在理想条件下完成。

首先,测试在微波暗室中进行,尽可能地排除了干扰信号。天线方面使用了盘锥天线,并保证了测量子系统和加密子系统之间的电气隔离。1米的距离很艰难的达到了,使用了240万条traces。这个理想实验证明了,在足够好的条件下,1米的攻击距离是完全可行的。

防御

旁路攻击之所以可以生效,主要在于密码设备泄露的旁路信息和操作的数据有关联性。在算法实现上,可以通过掩码(masking)或者隐藏(hiding)的方式来消除这种关联性。这方面的具体细节本文不再展开。在密码学算法这一领域,对于一般的应用或者系统开发者,是不推荐自己造轮子的。特别是不可以认为自己略懂密码学的算法,就去修改它们,一个简单的小修改,可能会破坏理论安全性和实现安全性,这些都不是普通的开发者可以做好的事情,还是用成熟的轮子最为靠谱。

以SmartFusion 2为例,完全可以不使用OpenSSL的算法实现,而使用带有保护的实现,例如Microsemi官方提供的FPGA实现。在电路级别上,功耗平衡等技术也可以从一定程度上解决这类泄露,使用专有的硬件来完成密码学操作,就可以很好地防御这类攻击了。

附:射频相关文章推荐阅读

1. 微波射频领域传奇人物

微波技术最初用于军事领域,而如今,这种技术已在商用、工业、医疗和汽车领域全面开花结果。在我们享受微波技术给我们的生活和生产带来便利和翻天覆地的变化的同时,请不要忘记通过改革和发明,塑造微波产业的众多传奇人物、地方和事件的故事及其卓越贡献。 [点击阅读全部]

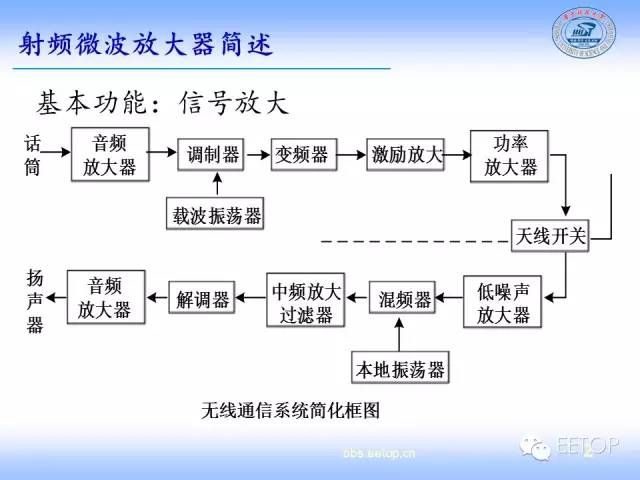

2. 非常详细的射频放大器设计PPT

[点击阅读全部]

3. 集成电路设计是选模拟方向好还是数集或者射频?

集成电路设计是选模拟方向好 还是数字IC或者射频IC方向好?

这是由网友在EETOP BBS里发起的一个统计调查,共有700多人参与调查,结果如下图:

[点击阅读全部]

4. TD LTE射频拉远单元关键技术分析

TDD中射频单元的几项关键技术,给业内人士参考。

1、部署场景;

2、时钟同步;

3、时延对齐;

4、POE,CPRI Over Ethnet 低成本,易部署;

5、CPRI & HDLC,多级级联,菊花链,星形链;

6、RFIC。

[点击阅读全部]

5. RF-DAC多频带发射器线性评估

无线通信行业已经进入了一个全新的一体化时代;每个网络运营商都在寻求更紧凑、多频带基础架构解决方案。新兴射频类数据转换器——RF DAC和RF ADC——在架构上使创建紧凑的多频带收发器成为可能。但这些新行器件固有的非线性将成为这一发展趋势的绊脚石。 [点击阅读全部]

6. RF无线射频电路设计中的常见问题及设计原则

射频(RF)PCB设计,在目前公开出版的理论上具有很多不确定性,常被形容为一种“黑色艺术”。通常情况下,对于微波以下频段的电路(包括低频和低频数字电路),在全面掌握各类设计原则前提下的仔细规划是一次性成功设计的保证。对于微波以上频段和高频的PC类数字电路。则需要2~3个版本的PCB方能保证电路品质。而对于微波以上频段的RF电路.则往往需要更多版本的:PCB设计并不断完善,而且是在具备相当经验的前提下。由此可知RF电路设计上的困难。 [点击阅读全部]

7. 量化射频(RF)干扰对线性电路的影响

典型的精密运算放大(运放)器可以有1MHz的增益带宽积。从理论上讲,用户可能期望千兆赫水平的RF信号衰减到非常低的水平,因为它们远远超出了放大器的带宽范围。然而,实际情况并非如此。事实上,包含在放大器内的静电放电(ESD)二极管、输入结构和其它非线性元件会在放大器的输入端对RF信号进行“整流”。在实际意义上,RF信号被转换成一种直流(DC)偏移电压,这种DC偏移电压添加了放大器输入偏移电压。 [点击阅读全部]

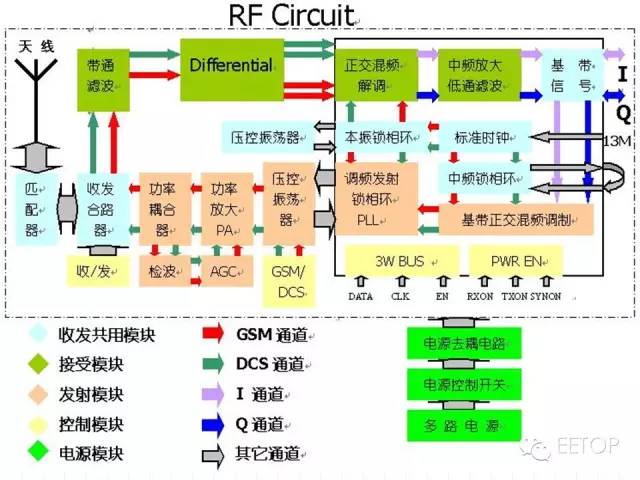

8. 干货!手机射频电路原理分析(非常详细的PPT)

[点击阅读全部]

[点击阅读全部]

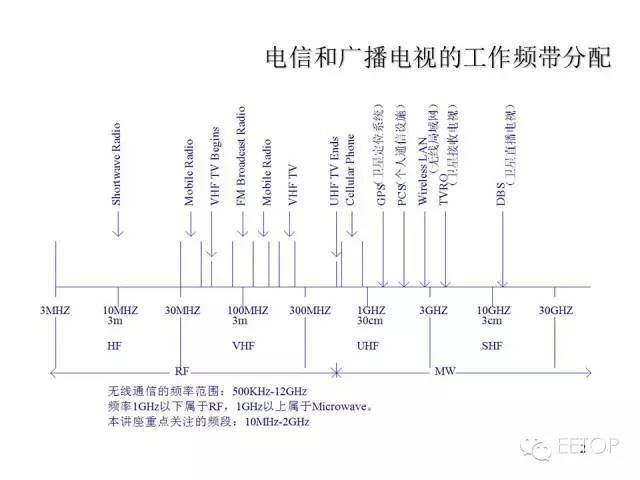

9. 干货!非常详细的射频基础知识讲座(110页PPT)

[点击阅读全部]

[点击阅读全部]

10. 干货! 深入浅出射频模拟电路设计经典讲义

射频电路不同于其他电路,这是由于在较高的工作频率下,电路工作中的一些现象难于理解,分布参数在影响着这些电路。分布参数—分布电容与引线电感,既看不见又摸不着。分布电容存在于二个导体之间、导体与元器件之间、导体与地之间或者元件之间。引线电感,顾名思义是一种元件间连接导线的电感,有时,也称之为内部构成电感。这些分布参数的影响在直流和低频时是不严重的。但是,随着频率的增加,影响越来越大。例如,在VHF和UHF频段,分布参数会影响接收机前端调谐电路。因此,在这种调谐电路中,需要可调整的电容。 [点击阅读全部]

11. 干货!射频基础知识培训讲义--华为版

[点击阅读全部]

[点击阅读全部]

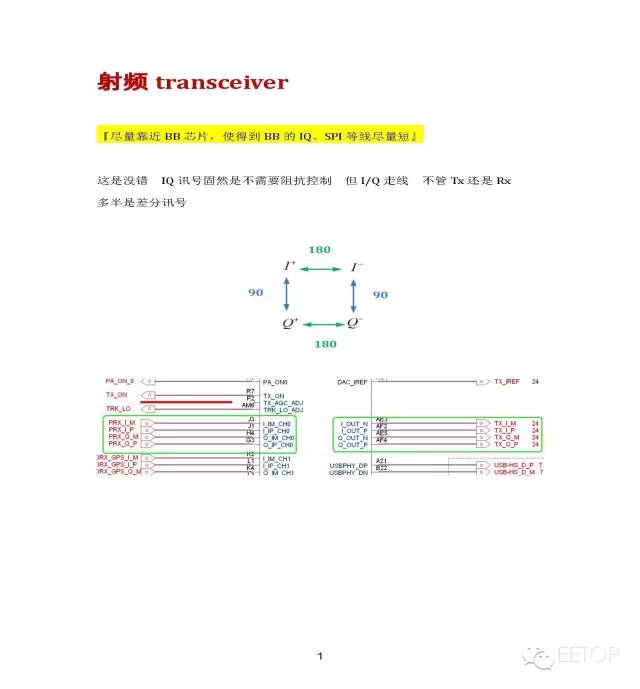

12. 手机射频Placement的小结与心得(44页PPT)

[点击阅读全部]

13. GPS与GLONASS在射频硬件上的考虑

该文为作者实际工作经验之总结,对于从事射频设计的工程师该文有很好的指导意义。为什么在手机中LTE Band13对于GPS的威胁最大?该如何分别从LTE Band13路径以及GPS路径来防治?为啥LTE BAND13的二阶滤波会连带使其ACLR劣化?为啥Connector跟屏蔽罩也会使谐波变大? [点击阅读全部]

14. 解析通讯元件:由基频、中频、射频零部件让你一次看懂手机芯片

无线通讯的频谱有限,分配非常严格,相同频宽的电磁波只能使用一次,为了解决僧多粥少的难题,工程师研发出许多"调变技术"(Modulation)与"多工技术"(Multiplex),来增加频谱效率,因此才有了 3G、4G、5G不同通讯世代技术的发明,那么在我们的手机里,是什么元件负责替我们处理这些技术的呢? [点击阅读全部]

15. 关于射频相关书籍的书评

内容来源与EETOP论坛,帖子发布于2009年,比较早了,但这些书籍有很多还是比较经典的,值得一看。还有这里所评论的射频相关书籍都是2009年之前的了,因此在最近这几年中出现的很多优秀射频书籍没有包括在内。 [点击阅读全部]

16. 射频调试经验分享:PA输入端SAW Filter 对于EVM的影响

第一个是SAW Filter本身特性,不过近年来EVM的Fail几乎不会是来自这因素,所以这一项知道就好。第二个跟 PA input的阻抗有关,一般来讲通常会用0奥姆电阻来作 Co-layout的设计以衡量SAW Filter可拿掉与否而可能的测试结果如下:有放SAW Filter时,其PA 输入阻抗偏离 50 欧姆,以至于反射的能量 打到 VCO产生 VCO Pulling,那么 EVM 当然差 。 [点击阅读全部]

17. 射频工程师工作内容及如何在实际工作中学习射频

现在人力资源领域把有关微波和射频技术方面的工程师分为几个名称,一般可以从名称看出其需要的射频工程师的工作内容。比如,如果一个职位是“微波工程师”或“射频工程师”,而这个公司是做通信设备的,那么其工作内容应该是小信号的低噪声放大器、频率合成器、混频器以及功率放大器等单元电路和电路系统的设计工作;如果一个职位是“射频工程师”,而这个公司是做RFID的,那么要不就是做微带天线和功率放大器、低噪声放大器、频率合成器的设计工作(900MHz以上的高频段),就是仅仅做电场天线和功率放大器的设计工作(30MHz以下频段);其它如手机企业,都是专向的“手机射频工程师”等。 [点击阅读全部]

18. RF无线射频电路设计中的常见问题及设计原则

射频(RF)PCB设计,在目前公开出版的理论上具有很多不确定性,常被形容为一种“黑色艺术”。通常情况下,对于微波以下频段的电路(包括低频和低频数字电路),在全面掌握各类设计原则前提下的仔细规划是一次性成功设计的保证。对于微波以上频段和高频的PC类数字电路。则需要2~3个版本的PCB方能保证电路品质。而对于微波以上频段的RF电路.则往往需要更多版本的:PCB设计并不断完善,而且是在具备相当经验的前提下。由此可知RF电路设计上的困难。 [点击阅读全部]

19. 射频调试经验分享:PA 输入端SAW Filter 对于EVM的影响

一般来讲PA input的SAW Filter 会影响EVM主因有三 :

SAW Filter 的 Group Delay

VCO Pulling 跟 DA 的 Load-pull

SAW Filter 的Insertion Loss

第一个是SAW Filter本身特性,不过近年来EVM的Fail几乎不会是来自这因素,所以这一项知道就好。

第二个跟 PA input的阻抗有关,一般来讲通常会用0奥姆电阻来作 Co-layout的设计以衡量SAW Filter可拿掉与否而可能的测试结果如下:

有放SAW Filter时,其PA 输入阻抗偏离 50 欧姆,以至于反射的能量 打到 VCO产生 VCO Pulling,那么 EVM 当然差 。 [点击阅读全部]

20. LTE射频PA为什么要选用砷化镓工艺而GSM射频PA可以用CMOS工艺?

LTE PA难做不止因为频率高。GSM四频分别为850MHz, 900MHz, 1800MHz, 1900MHz。LTE频段覆盖450MHz 至 3800MHz 的 44个频段 (Release 12)。所以单纯从工作频率上看其实差距不是特别大。现在CMOS工艺的fT可以做到150GHz以上,速度其实不是大问题,但是耐压很成问题。 [点击阅读全部]

21. GaN在射频应用中脱颖而出的三大原因

镓(Ga) 是一种化学元素,原子序数为31。镓在自然界中不存在游离态,而是锌和铝生产过程中的副产品。GaN 化合物由镓原子和氮原子排列构成,最常见的是纤锌矿晶体结构。纤锌矿晶体结构(如下图所示)呈六方形,通过两个晶格常数(图中标记为a 和c)来表征。在半导体领域,GaN 通常是高温下(约为1,100°C)在异质基板(射频应用中为碳化硅[SiC],电源电子应用中为硅[Si])上通过金属有机物化学气相淀积(MOCVD) 或分子束外延(MBE) 技术而制成。 [点击阅读全部]

22. 5G给射频前端芯片带来哪些新的变革?(含:射频巨头财务分析)

射频前端模块(RFFEM:Radio Frequency Front End Module)是手机通信系统的核心组件,对它的理解要从两方面考虑:一是必要性,是连接通信收发芯片(transceiver)和天线的必经通路;二是重要性,它的性能直接决定了移动终端可以支持的通信模式,以及接收信号强度、通话稳定性、发射功率等重要性能指标,直接影响终端用户体验。 [点击阅读全部]

23.(射频好资料!) 台湾高人图文解说S参数(进阶篇)

S参数是RF工程师/SI工程师必须掌握的内容,业界已有多位大师写过关于S参数的文章,即便如此,在相关领域打滚多年的人, 可能还是会被一些问题困扰着。你懂S参数吗? 请继续往下看...台湾同行图文独特讲解! [点击阅读全部]

24.(射频好资料!) 台湾高人图文解说S参数(基础篇)

S参数是RF工程师/SI工程师必须掌握的内容,业界已有多位大师写过关于S参数的文章,即便如此,在相关领域打滚多年的人, 可能还是会被一些问题困扰着。你懂S参数吗? 请继续往下看...台湾同行图文独特讲解!文档总共包括8个部分 [点击阅读全部]

25. 干货:非常详细的微波功率放大器讲义!

[点击阅读全部]

26. 最好的频谱分析仪基础知识

频谱分析是观察和测量信号幅度和信号失真的一种快速方法,其显示结果可以直观反映出输入信号的傅立叶变换的幅度。信号频域分析的测量范围极其宽广,超过140dB,这使得频谱分析仪成为适合现代通信和微波领域的多用途仪器。频谱分析实质上是考察给定信号源,天线,或信号分配系统的幅度与频率的关系,这种分析能给出有关信号的重要信息,如稳定度,失真,幅度以及调制的类型和质量。利用这些信息,可以进行电路或系统的调试,以提高效率或验证在所需要的信息发射和不需要的信号发射方面是否符合不断涌现的各种规章条例。 [点击阅读全部]

为了更好地便于大家交流学习,EETOP按区域组建了一些微信群,欢迎所在区域的网友加入各自的区域群,加群方法: 先加 jack_eetop 为好友,发送如下信息:加群+区域+单位(或院校)+职业。如果加入的是以省为单位的群,则需按以下格式发送加群信息:加群+省名+城市名+单位(或院校)+职业

比如: 加群+北京+利达科技+数字IC设计

加群+浙江+杭州+xxx公司+xxx设计

目前先开通如下9个区域群,欢迎对号入座。

长按二维码,加群主为好友,拉你入群

武汉 北京 合肥 苏州 上海

深圳 成都 西安 浙江

(如果不在所在省市,也欢迎加群)

此外,我们也会陆续开通一些行业群,现已开通:

汽车电子 , GPU&FPGA深度学习, 物联网

(行业加群方式: )

欢迎业内人士加入

请按如下格式填写:加群+物联网(或 GPU等)+所在城市及单位

加群前请务必在朋友圈分享至少一篇EETOP的微信文章

点击阅读原文查看更多

点击阅读原文查看更多