让学习成为一种习惯!

医学影像服务中心

国内最大的医学影像专业平台,唯一拥有500例病例+征象及专题讲座

。

来 源

/ 华医网综合整理

5月12日,全球突发比特币病毒疯狂袭击公共和商业系统事件!英国各地超过40家医院遭到大范围网络黑客攻击,国家医疗服务系统(NHS)陷入一片混乱。中国多个高校校园网也集体沦陷。全球有接近74个国家受到严重攻击!

据英国镜报等报道,目前英国有超过40家医院电脑受到大规模攻击后沦陷。受到攻击的电脑显示,

黑客索要每台电脑300美元的赎金(以英国医院为例,如果每家医院有1000台电脑计算,相当于医院需要支付近300万人民币赎金)。如果用户不支付价值300美元的比特币,电脑里的全部资料将于7日内被删除。同时黑客还警告,金额会在3日后翻倍。

受网络攻击影响的40家医院所有IT系统,如电话系统和患者管理系统目前通通暂停。这意味着所有系统都处于离线状态,医院根本无法接听来电。候诊的急症病人会根据医生的安排,转移到其他地方。目前至少一家医院被迫关闭。

众所周知,

医疗机构在更新安全补丁方面非常缓慢,部分原因是更新时导致关键系统离线会引发混乱。正因为如此,它们也成为勒索病毒袭击的主要受害者。

许多安全人士甚至执法人员认为,在这种情况下,应该支付赎金以便以最快速度找回数据。

除了英国的医疗系统和商家以外,中国多个高校也同时发布了关于连接校园网的电脑大面积中勒索病毒的消息。这种病毒致使许多高校毕业生的毕业论文(设计)被锁,需支付高额比特币赎金后才能解密。据爆料,病毒是全国性的,疑似通过校园网传播,十分迅速。

目前受影响的有大连海事学院、贺州学院、桂林电子科技大学、桂林航天工业学院以及广西等地区的大学。

有媒体报道,根据网络安全机构通报,这是不法分子利用NSA黑客武器库泄漏的“永恒之蓝”发起的病毒攻击事件。

“永恒之蓝”会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

病毒入侵后,北京大学、北京师范大学、南昌大学、贵州大学、同济大学、大连海事大学等多所大学均发布了紧急通知。

5月13日,陆续有医院下发通知督促医护人员做好此次病毒预防工作。

国家互联网应急中心也发布了《关于防范Windows操作系统勒索软件Wannacry的情况通报》。

一、勒索软件情况

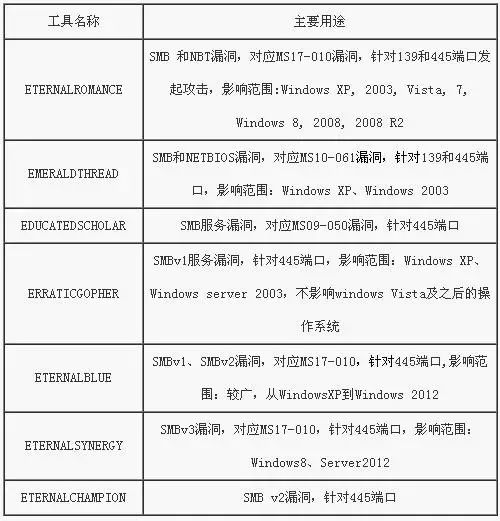

综合CNCERT和国内网络安全企业(奇虎360公司、安天公司等)已获知的样本情况和分析结果,该勒索软件在传播时基于445端口并利用SMB服务漏洞(MS17-010),总体可以判断是由于此前“Shadow Brokers”披露漏洞攻击工具而导致的后续黑产攻击威胁。4月16日,CNCERT主办的CNVD发布《关于加强防范Windows操作系统和相关软件漏洞攻击风险的情况公告》,对影子纪经人“Shadow Brokers”披露的多款涉及Windows操作系统SMB服务的漏洞攻击工具情况进行了通报(相关工具列表如下),并对有可能产生的大规模攻击进行了预警:

表 有可能通过445端口发起攻击的漏洞攻击工具

当用户主机系统被该勒索软件入侵后,弹出如下勒索对话框,提示勒索目的并向用户索要比特币。

而对于用户主机上的重要文件,如:照片、图片、文档、压缩包、音频、视频、可执行程序等几乎所有类型的文件,都被加密的文件后缀名被统一修改为“.WNCRY”。

目前,安全业界暂未能有效破除该勒索软的恶意加密行为,用户主机一旦被勒索软件渗透,只能通过重装操作系统的方式来解除勒索行为,但用户重要数据文件不能直接恢复。

二、应急处置措施

CNCERT已经着手对勒索软件及相关网络攻击活动进行监测,5月13日9时30分至12时,境内境外约101.1万个IP地址遭受“永恒之蓝”SMB漏洞攻击工具的攻击尝试,发起攻击尝试的IP地址(包括进行攻击尝试的主机地址以及可能已经感染蠕虫的主机地址)数量9300余个。建议广大用户及时更新Windows已发布的安全补丁更新,同时在网络边界、内部网络区域、主机资产、数据备份方面做好如下工作:

(一)关闭445等端口

(其他关联端口如:135、137、139)的外部网络访问权限,在服务器上关闭不必要的上述服务端口(具体操作请见参考链接);

(二)加强对445等端口

(其他关联端口如: 135、137、139)的内部网络区域访问审计,及时发现非授权行为或潜在的攻击行为;

(三)及时更新操作系统补丁。

(四)安装并及时更新杀毒软件。

(五)不要轻易打开来源不明的电子邮件。

(六)定期在不同的存储介质上备份信息系统业务和个人数据。

CNCERT后续将密切监测和关注该勒索软件的攻击情况,同时联合安全业界对有可能出现的新的攻击传播手段、恶意样本进行跟踪防范。

关注【医学影像服务中心】,你会更加了解我们影像行业里的那些事!小编微信:yxyxfwzx

版权申明

【本微信所有转载文章系出于传递更多信息之目的,且明确注明来源和作者,不希望被转载的媒体或个人可与我们联系,我们将立即进行删除处理】