2024-05-01 微信公众号精选安全技术文章总览

洞见网安 2024-05-01

Jiyou too beautiful 2024-05-01 14:48:59

文章详细描述了一次网络安全渗透测试的过程。首先,通过nmap工具扫描发现了comprezzor.htb域名。在对该域名进行目录扫描无果后,使用wfuzz工具进行子域名爆破,成功发现三个子域名,其中report子域名存在漏洞。通过XSS漏洞获取了用户的cookie,并尝试登录dashboard子域名,发现需要管理员权限。利用XSS报告机制,成功让管理员查看报告并获取了管理员的cookie。接着,使用解密后的cookie登录dashboard,并发现存在SSRF漏洞,能够读取内部文件。通过构造特定的FTP命令,获取了私钥文件和欢迎文本文件,进而使用私钥登录获取了用户flag。此外,通过破解用户adam的哈希密码,登录ftp并发现可以访问网站文件夹。在网站文件夹中找到了数据库文件,破解密码后登录ftp,下载了三个文件。使用linpeas脚本进行提权信息检查,发现了suricata服务的配置问题。通过替换密码,成功获取了sudo权限。最后,分析了下载的runner1脚本文件,发现其关联到自动化工具,可能用于运行和安装特定的配置或角色。

漏洞文库 2024-05-01 11:17:23

本文介绍了WordPress Automatic插件存在SQL注入漏洞(CVE-2024-27956)的详细信息。该漏洞源于插件的用户身份验证机制,攻击者可以绕过这一机制执行恶意SQL查询,将任意SQL代码注入网站数据库,实现权限提升。成功利用该漏洞可能导致攻击者获得对网站的未授权访问、创建管理员账户、上传恶意文件,甚至完全控制受影响的网站。文章还提供了资产测绘信息,以及如何获取利用该漏洞的POC。最后,文章提醒读者遵守相关法律法规和道德规范,切勿利用本文信息从事违法活动或不当行为。

yudays实验室 2024-05-01 10:59:26

敏感内容

法克安全 2024-05-01 09:40:28

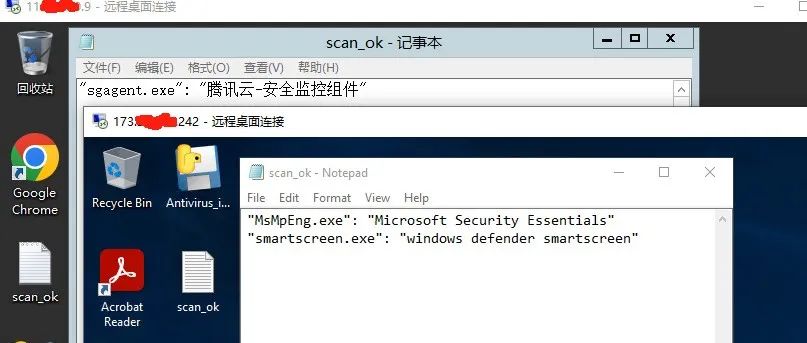

文章介绍了一款名为Antivirus identification的杀毒软件进程识别工具。该工具能够识别Windows系统中存在的杀毒软件进程,而无需使用tasklist命令。工具内置了1800多种杀毒软件进程的信息,用户可以通过Python脚本执行,或者在没有Python环境的机器上直接运行已编译的exe程序。执行exe程序后,会在当前目录生成一个ok.txt文件,记录了当前机器上的杀毒软件进程。工具的开发者还提供了一个包含杀毒软件进程名称与对应软件的详细列表,涵盖了市面上常见的各种杀毒软件和安全工具。此外,文章还提供了一个GitHub的下载地址,供用户下载使用。

小黑子安全 2024-05-01 09:27:38

本文主要介绍了WAF绕过的相关技术。WAF(Web Application Firewall)是web应用防火墙,用于保护web应用免受攻击。文章首先解释了WAF的定义和分类,包括软件型WAF、硬件型WAF和云WAF。接着,文章讨论了如何判断和识别WAF,并提到了一些常见的WAF产品。然后,文章详细介绍了WAF绕过的四个阶段:信息收集、漏洞发现、漏洞利用和权限控制。在信息收集阶段,攻击者会尝试收集关于目标WAF的信息,以确定其版本和规则。在漏洞发现阶段,攻击者会寻找WAF的漏洞,例如SQL注入和文件上传漏洞。在漏洞利用阶段,攻击者会利用发现的漏洞来攻击目标系统。最后,在权限控制阶段,攻击者会尝试获取更高的权限。文章还提到了一些绕过WAF的技巧,例如使用正则表达式、机器语言和行为分析等。此外,文章还讨论了如何利用安全狗等工具来绕过WAF的检测。

安全小将李坦然 2024-05-01 00:01:26

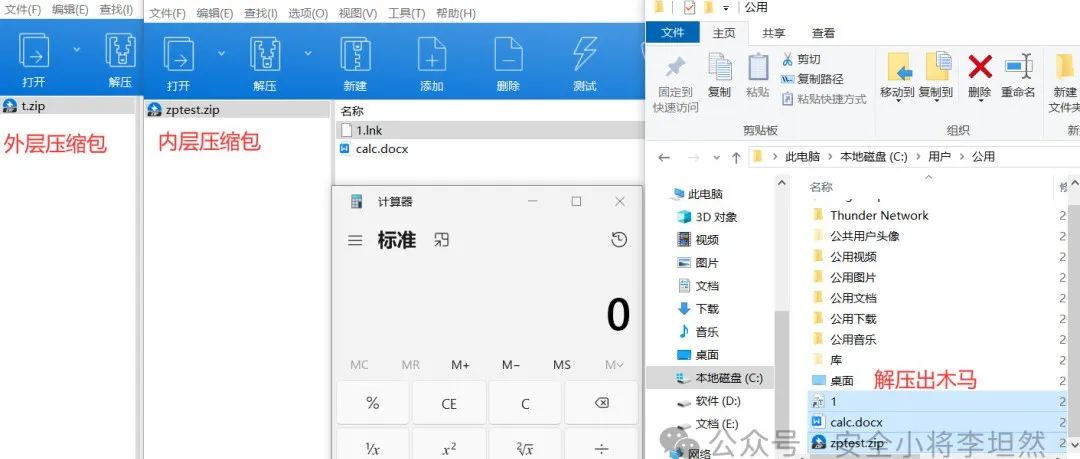

本文介绍了作者在2022年研究的一种lnk钓鱼技术,该技术部分仍然有效。文章主要围绕lnk文件中的钓鱼技术展开,包括在lnk中嵌入命令、lnk属性中运行方式设置等。作者提出了一种利用压缩软件特性进行lnk钓鱼的方法,即通过二次压缩木马压缩包,使得目标在打开外层压缩包的同时,内层压缩包落地到磁盘中。然后,利用Windows中的expand命令解压压缩包,并将木马和lnk文件放在同一个文件夹内。此外,文章还提到了lnk钓鱼在压缩包中的局限性,并给出了一种解决方案,即利用lnk文件中的命令来解压内层压缩包,从而实现木马的执行。最后,作者指出这种lnk钓鱼技术只是其中的一个变种,还有其他玩法,核心点在于突破局限性的方法。

十九线菜鸟学安全 2024-05-01 00:00:55

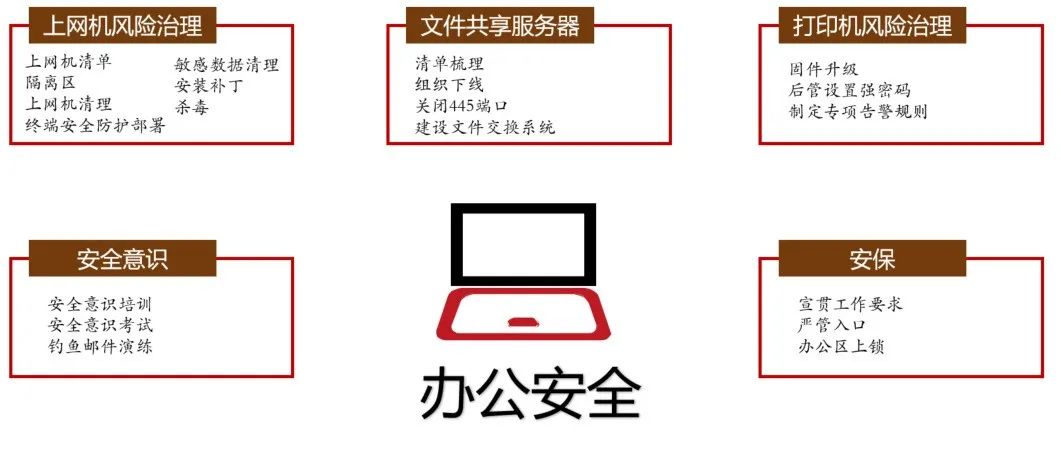

本文主要讨论了办公网络安全的风险收敛措施。文章首先指出,除了直接面对互联网的系统外,办公环境也容易受到攻击,并提出了针对上网机的风险治理措施,如搭建隔离的上网区、梳理上网机现状、权限收敛、为上网机穿上铠甲、文件清理、打安全补丁、病毒查杀等。其次,文章讨论了共享服务器、打印机、账号密码、办公wifi、远程办公等风险治理措施。最后,文章强调了物理隔离的重要性,并提出了安全意识培训和钓鱼邮件演练等防御措施。文章总结认为,办公安全需要从多个领域开展风险收敛工作,这些工作要点都是基于历史红蓝对抗和演习中遇到的实际问题整理汇总的。