2024-07-27 微信公众号精选安全技术文章总览

洞见网安 2024-07-27

不言安全 2024-07-27 23:05:13

本文是关于SQL注入的入门级介绍,首先解释了SQL注入的基本概念,即攻击者通过在Web应用程序的查询语句后添加额外的SQL代码,从而欺骗数据库执行非授权操作。文章接着概述了Web应用程序的三层架构,包括视图层、业务逻辑层和数据访问层。然后,文章讨论了关系型数据库和非关系型数据库的区别,列举了常见的关系型数据库如MySQL、Oracle、PostgreSQL和SQL Server。文章还描述了数据库的层级关系,并提供了数据库的基本查询语法,包括如何显示所有数据库、选择数据库、显示所有表以及查询表数据。最后,文章简要介绍了条件查询和联合查询的概念,以及如何使用order by进行排序。

SQL注入

数据库安全

Web应用安全

信息泄露

Cyb3rES3c 2024-07-27 22:00:19

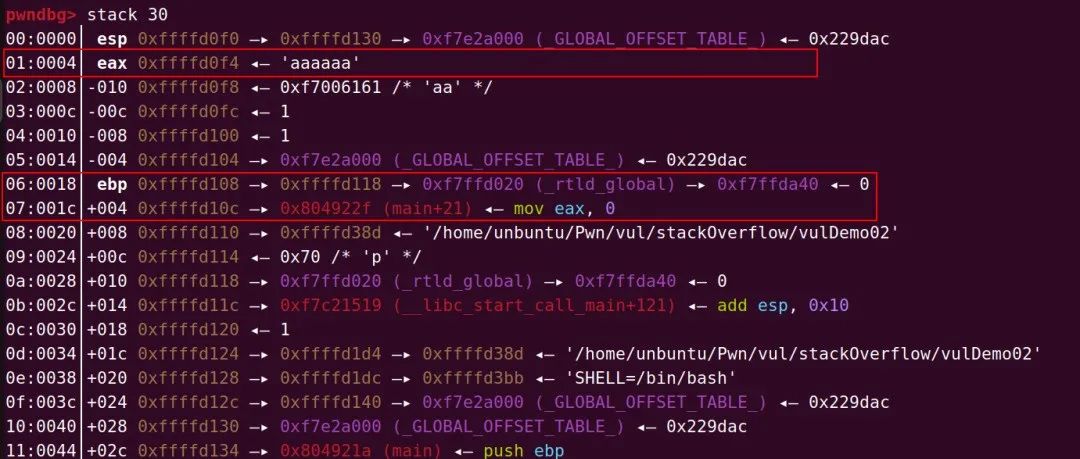

本文探讨了二进制安全中的栈溢出漏洞。首先声明了文章使用的前提和法律责任,并强调了遵守相关法律法规的重要性。接着介绍了栈作为一种LIFO数据结构的基础知识及其在计算机中的用途,说明了栈溢出是如何发生的,即当攻击者向栈中写入超过预定大小的数据时,可能会覆盖函数返回地址,导致任意代码执行。提到了几个容易引发栈溢出的函数如gets()、strcpy()等。进一步讲解了esp和ebp寄存器的作用,并通过两个示例代码演示了栈溢出漏洞的存在及其利用方法。第一个示例通过使用strcpy()函数向固定大小的数组中复制过长的字符串来展示栈溢出现象。第二个示例则通过gets()函数读取用户输入,利用栈溢出改变返回地址至另一个函数(flag()),从而执行恶意代码。最后提出了几种防御措施,包括输入验证、缓冲区溢出检测、使用栈保护机制、代码审查以及采用更安全的编程语言和框架。

二进制安全

栈溢出

漏洞利用

C语言安全

缓冲区溢出

代码审计

安全编程

安全聚 2024-07-27 19:30:09

近日,安全聚实验室发现OpenAM FreeMarker存在模板注入漏洞,编号CVE-2024-41667,CVSS评分为8.8。该漏洞允许攻击者在应用程序的模板中插入恶意代码,可能导致页面内容被篡改或执行任意代码。漏洞存在于OpenAM与FreeMarker集成的模板引擎功能中,特别是“CustomLoginUrlTemplate”未受限制,导致“getCustomLoginUrlTemplate”方法易受模板注入攻击。受影响版本为OpenAM <= 15.0.303。厂商已发布修复版本OpenAM >= 15.0.4,建议用户尽快更新。详情可参考CVE链接和安全聚公众号提供的技术支持。

高危漏洞

模板注入

身份认证

代码执行

安全更新

安全视安 2024-07-27 17:23:43

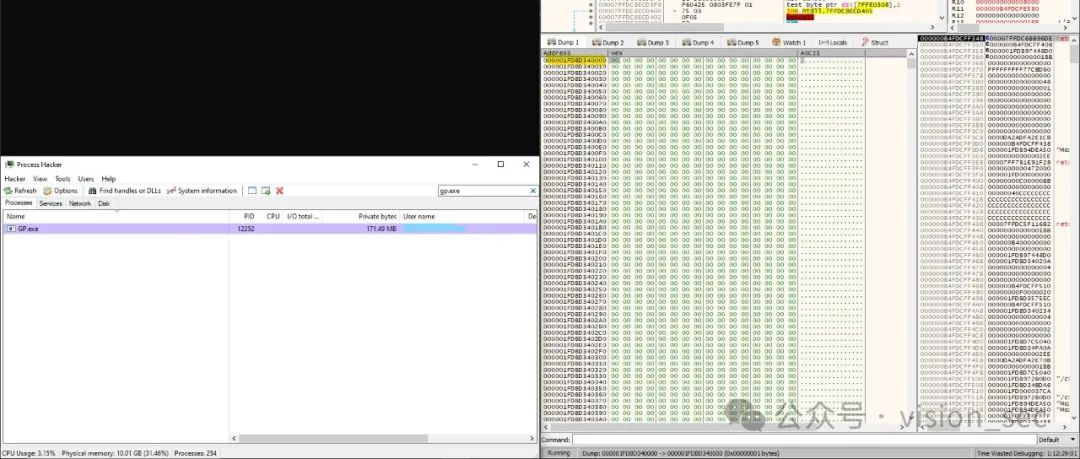

本文介绍了一个网络安全工具,该工具利用GPU的计算能力来执行shellcode,以提高代码执行的效率和隐蔽性。工具由H1d3r开发,适用于传统计算任务外的各种计算任务,即GPGPU。文章详细描述了操作步骤,包括初始化结构、运行无阶段有效载荷、将有效载荷复制到GPU内存,并在睡眠结束后处理异常,通过VEH处理程序将有效载荷从GPU放回原位。该工具的使用可降低被安全机制检测到的风险,适用于网络安全研究和学习。获取工具地址需后台回复特定代码。

Shellcode Execution

GPGPU

Security Research

Malware Techniques

Vectored Exception Handling (VEH)

Memory Management

Rsec 2024-07-27 14:46:10

本文介绍了Hacker101靶场中的Oauthbreaker[Easy]挑战,涉及第三方授权漏洞。文章首先概述了Hacker101平台和挑战背景,然后详细描述了挑战流程,包括下载安装Android应用、通过浏览器进行授权操作。作者通过Burpsuite代理和adb调试,展示了如何修改重定向URL以控制应用请求的第三方网站,并成功获取Flag 1。文章进一步分析了应用的代码,通过反编译和jd-gui工具,找到了关键函数getFlagPath()。最后,作者通过创建HTML页面和利用adb命令,实现了在模拟器中调用getFlagPath()函数,并成功获取Flag 2,完成了挑战。文章强调了网络安全学习和研究的重要性,并提供了详细的操作步骤和代码分析。

OAuth Vulnerability

Third-party Authorization

Mobile Application Security

Burp Suite Usage

Android Debugging

Code Analysis

信息安全笔记 2024-07-27 14:26:54

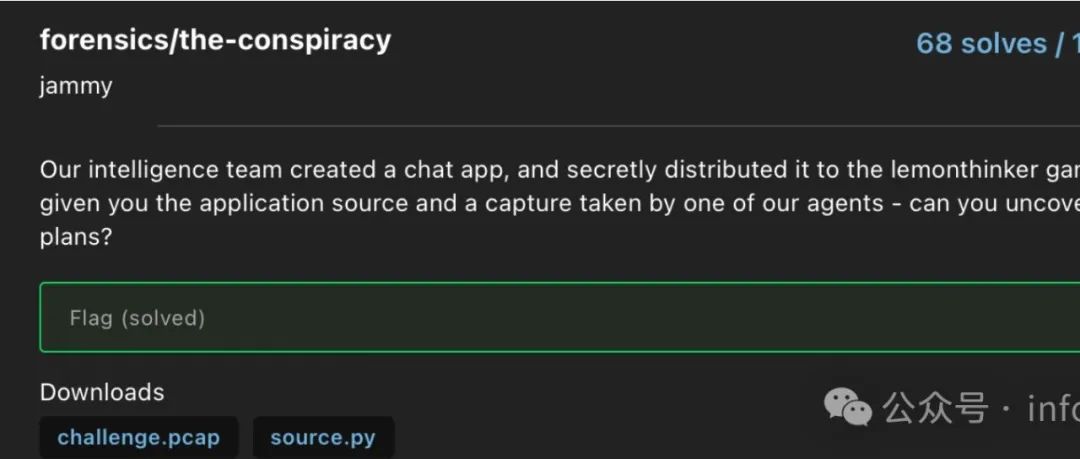

本文是关于corCTF 2024比赛中的the-conspiracy题目的解题 writeup。题目提供了一个加密聊天程序的pcap文件和源代码,要求参赛者解密聊天内容。程序从CSV文件读取源地址、目的地址和明文消息,通过encrypt函数进行加密,加密方式是字符ASCII码乘以一个随机生成的1-100的整数作为密钥。解密过程需要使用scapy库读取pcap文件,过滤出目的端口为80的数据包,提取加密消息和密钥。作者通过编写代码实现了自动化解密,最终找到了flag。作者还提到,如果不使用代码,可以通过手动分析TCP Stream中的数据包来解密,但效率较低。

CTF

Encryption

Packet_Analysis

Scapy_Library

Decryption

Network_Protocols

Wireshark

Programming

掌控安全EDU 2024-07-27 12:00:23

文章主要介绍了新手入门edusrc漏洞挖掘以及在漏洞挖掘过程中的信息收集技巧。首先,作者分享了在GitHub和码云上进行信息收集的方法,包括手工搜索语法和自动化工具GitDorker的使用。然后,作者提到了关注edusrc开发商排行,以节省时间并提高漏洞挖掘的效率。此外,文章还详细介绍了如何利用空间安全搜索引擎如FOFA和鹰图来查找目标厂商的产品,并尝试使用默认弱口令或构造密码进行爆破。最后,作者强调了信息收集在漏洞挖掘中的重要性,并鼓励读者尝试使用这些技巧来提高自己的技能。

信息收集

漏洞挖掘

弱口令攻击

GitHub安全

EDU SRC

安全工具

星悦安全 2024-07-27 11:39:45

超级猫超级签名分发平台是一个安卓苹果APP分发平台,能够对所有安卓苹果的APP进行签名分发,使所有自行开发的APP能够签名使用,包括登录注册等功能,还提供有SDK

安全工程师实录 2024-07-27 09:41:50

本文介绍了如何利用服务器端请求伪造(SSRF)漏洞读取云服务的元数据信息。文章以阿里云ECS(Elastic Compute Service)为例,说明了通过SSRF漏洞可以访问云服务实例的元数据服务,获取包括实例ID、私有IP地址、公有IP地址等敏感信息。作者详细描述了利用SSRF漏洞的步骤:首先确认SSRF漏洞的存在,然后通过访问特定的HTTP地址(http://100.100.100.200/latest/meta-data/)来读取元数据信息。特别指出了两个关键点:'private-ipv4'和'ram'。'private-ipv4'用于获取内网IP地址,为内网横向渗透做准备;'ram'则可能包含临时凭证,如果RAM角色权限足够大,攻击者可能利用这些凭证造成严重破坏。文章还提到,如果RAM角色未被授权,即使获取了临时凭证也无济于事。

SSRF漏洞

云服务安全

内网渗透

身份验证

临时凭证

横向移动

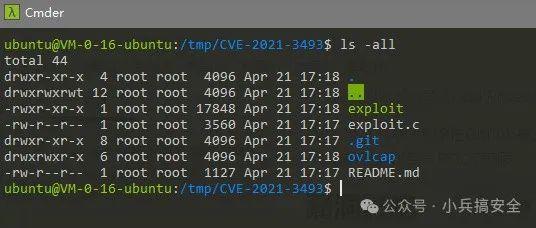

小兵搞安全 2024-07-27 08:28:17

小羽网安 2024-07-27 08:01:02

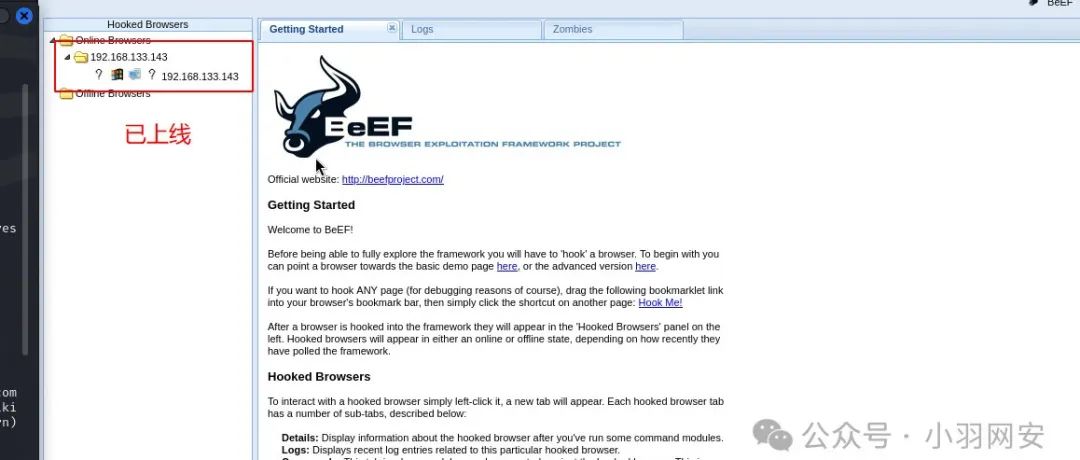

BeEF(The Browser Exploitation Framework)是一个开源的浏览器漏洞利用框架,由Michał Zalewski于2006年创建,用于帮助渗透测试人员评估Web浏览器的安全性。它支持XSS攻击的多种类型,包括反射型和存储型XSS,可以进行Cookie会话劫持、键盘监听以及浏览器操控。文章详细介绍了BeEF的安装和使用方法,包括通过apt-get安装、启动服务、访问控制面板以及执行各种攻击命令。此外,还提到了BeEF的多个模块,如Browser、Chrome Extensions、Debug、Exploits等,这些模块可以进行信息收集或攻击,以及与Metasploit平台的联合配置。文章还涉及到了CTFshow327Xss漏洞利用和内网穿透工具的使用,展示了如何通过XSS漏洞获取cookie信息,以及如何利用邮件发送XSS攻击。

XSS攻击

浏览器漏洞利用