国内工业物联网发展迅速,无线数据采集与传输是工业物联网数据通信中重要的采集方式和组网方式,DTU在无线数据采集所涉及到的供热、燃气、气象等市政重点工业领域应用及其广泛。最近灯塔实验室对国内暴露在互联网的DTU数据中心(DSC)进行了全网扫描,并对已发现的DTU中心站进行了深入的行业应用和用户所属单位分析。

一、关键词定义

DTU:数据终端单元(Data Transfer unit)。

DSC:数据服务中心(Data Service Center),即DTU中心站,DTU通过无线GPRS/CDMA网络将数据上传至中心站监听的某个端口。

DDP:DTU和数据服务中心(DSC)之间的通讯协议。

二、应用场景

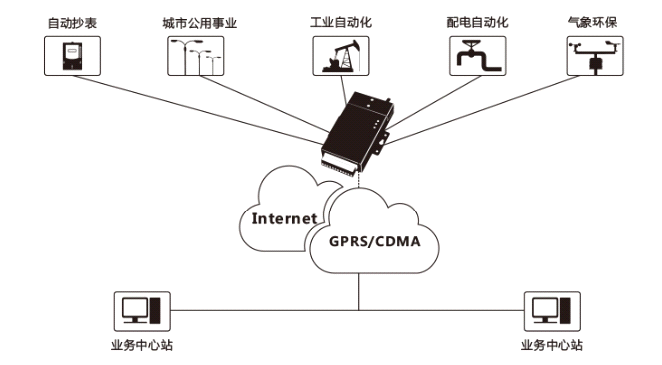

在工业现场中,存在许多现场是有线无法到达的场景,DTU无线数据终端基于GPRS/CDMA数据通信网络,可专门用于将串口数据转换为IP数据或将IP数据转换为串口数据,并通过无线通信网络进行传输,目前广泛应用在电力、环保监测、车载、水利、金融、路灯监控、热力管网、煤矿、油田等行业。

三、DTU数据中心指纹特征分析

DTU与DSC中心站通信可使用TCP/UDP方式,DTU会根据配置主动连接DSC中心站IP和开放的数据服务端口进行数据上传。

通信端口

根据厂家和应用的不同,DSC开放的数据上传端口也不尽相同,我们根据厂商官方提供的一些解决方案和文档,搜集了一些知名厂商的默认端口,具体如下:

|

厂商

|

默认端口

|

|

宏电DTU

|

5002

|

|

深证汉科泰

|

5003

|

|

厦门才茂通信科技

|

5001

|

|

济南有人物联网

|

5007

|

|

聚英电子

|

5004

|

|

拓普瑞GPRS DTU

|

5000

|

|

TLINK

|

5006

|

|

厦门锐谷通信

|

8002

|

|

蓝斯通信

|

10000

|

|

鑫芯物联

|

2009

|

|

四信科技

|

5020

|

|

山东力创

|

3030

|

协议介绍

DDP协议(DTU DSC Protocol)是DTU与DSC之间的通讯协议,DDP是一种厂商定义的私有公开性质的通信协议,用于数据的传输和DTU管理,对于DDP协议厂商一般会提供协议文档和SDK开发包,用户可以通过组态软件或开发包,将数据中心集成到自己的平台软件中,国内的组态王、三维力控、昆仑通态、紫金桥等著名组态软件公司也均可以对接DTU实现数据采集。

以DTU市场占有量较高的宏电公司的DTU为例,宏电DDP协议官方提供了通信协议文档和数据中心SDK样例可供用户进行二次开发和集成。

宏电DDP协议数据帧格式

|

起始标志

|

包类型

|

包长度

|

DTU 身份识别

|

数据

|

结束标志

|

|

(1B)

|

(1B)

|

(2B)

|

(11B)

|

(0~1024B)

|

(1B)

|

|

0x7B

|

|

|

|

|

0x7B

|

宏电DDP协议DTU请求功能类型

|

包类型

|

包类型描述

|

传输类型

|

|

0x01

|

终端请求注册

|

GPRS

|

|

0x02

|

终端请求注销

|

GPRS

|

|

0x03

|

查询某一DTU IP 地址

|

GPRS

|

|

0x04

|

无效命令或协议包(一般在查询或设置指令时使用)

|

GPRS

|

|

0x05

|

DSC接收到用户数据的应答包

|

GPRS

|

|

0x09

|

DSC发送给 的用户数据包

|

GPRS

|

|

0x0B

|

DTU查询参数的应答包

|

GPRS

|

|

0x0D

|

DTU设置参数的应答包

|

GPRS/SMS

|

|

0x0E

|

DTU提取日志的应答包

|

GPRS

|

|

0x0F

|

远程升级的回应包

|

GPRS/SMS

|

指纹构造

通过构造符合DDP协议的DTU“注册”请求发送到DSC中心站,可以作为识别中心站的一种手段,如果目标应用的端口运行有中心站服务将会返回符合DDP协议标准的数据包。

四、安全隐患分析

DTU与DSC中心站之间通信使用的DDP协议构造简单,通信时一般使用DTU中插入的SIM卡的11位手机号码作为“身份识别”的手段,DTU主动链接DSC中心站开放的TCP/UDP端口上传数据,并且以明文方式传输,从目前DTU无线数据远传的通信模型上来看,最易受攻击的攻击面主要在DSC中心站上。

根据我们的本地分析与测试,暴露在互联网的DTU中心站易受到如下攻击:

终端伪造风险

根据DTU与DSC中心站的通信协议,攻击者可以构造任意手机号码(11个字节的DTU身份识别标识)的“注册”请求,如果用户的应用逻辑上没有判断该手机号码是否可信,该设备将可以被注册到DSC中心站。

数据伪造风险

攻击者可以构造任意手机号码(11个字节的DTU身份识别标识)的“注册”请求,并在同一时间或一段时间内发送大量“注册”登录请求到DSC中心站,对于未做身份标识验证和判断的DSC中心站应用将会消耗大量系统资源,甚至导致中心站的采集应用崩溃,所有DTU设备无法链接至DSC中心站,使数据采集中断。

终端枚举风险

DTU与DSC中心站之间使用11位手机号码作为“身份识别”,攻击者如果知道DTU终端的11位手机号码,即可以伪造对应的终端进行数据上传或将终端请求注销,如果确定了该应用场景或准确的地市区,针对终端号码的枚举或爆破将会缩小到较小的尝试范围。

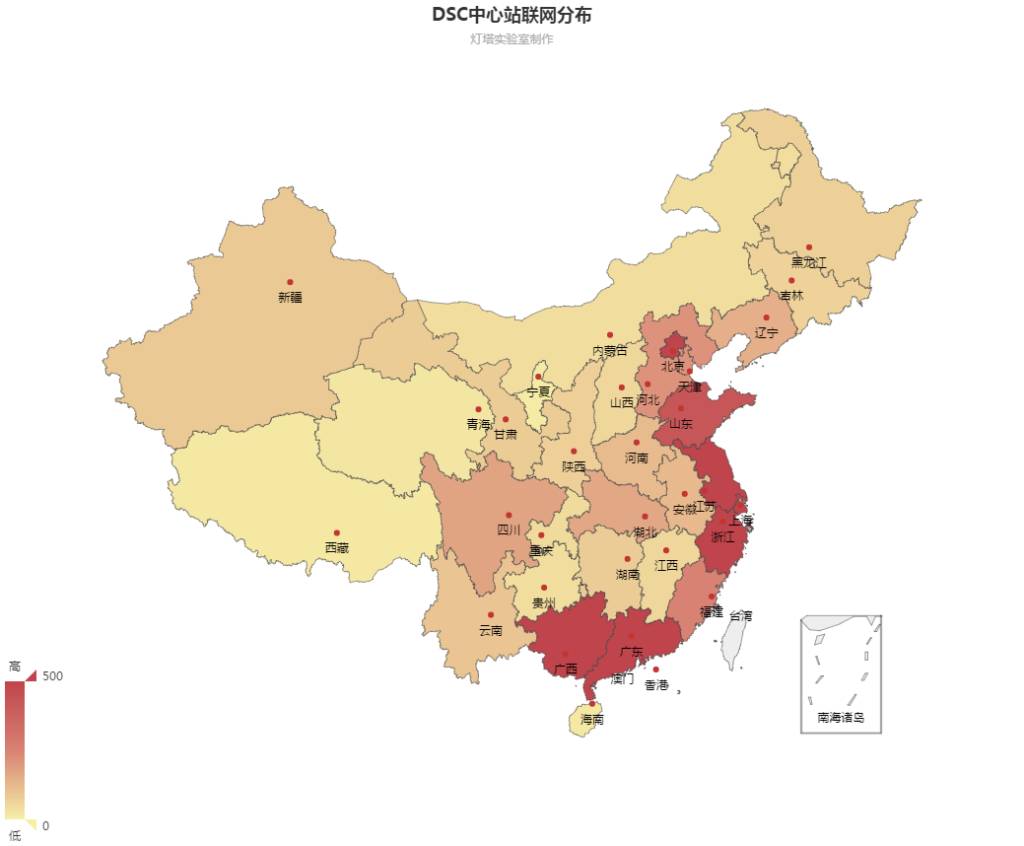

五、DTU数据中心联网分布

鉴于DSC中心站各家应用开放端口不一致的情况,我们实验室对国内3亿IP超过160个常用于发布DDP服务的端口进行了识别扫描,其中发现运行有DDP协议服务的主机超过了8800个,具体分布如下:

|

广东

|

1998

|

|

香港

|

1052

|

|

浙江

|

710

|

|

上海

|

676

|

|

北京

|

631

|

|

广西

|

556

|

|

江苏

|

500

|

|

山东

|

427

|

|

福建

|

251

|

|

河北

|

212

|

|

天津

|

208

|

|

四川

|

171

|

|

湖北

|

164

|

|

辽宁

|

144

|

|

安徽

|

125

|

|

河南

|

119

|

|

云南

|

99

|

|

新疆

|

88

|

|

中国

|

84

|

|

甘肃

|

81

|

|

湖南

|

80

|

|

陕西

|

73

|

|

黑龙江

|

71

|

|

吉林

|

66

|

|

江西

|

58

|

|

山西

|

57

|

|

重庆

|

48

|

|

内蒙古

|

41

|

|

贵州

|

41

|

|

青海

|

22

|

|

西藏

|

17

|

|

海南

|

17

|

|

宁夏

|

9

|

|

总计

|

8896

|