Lazarus是具有国家背景的东北亚APT组织,至少自 2009 年以来一直活跃。Lazarus攻击目标广泛,当前已发展为包含多个分支机构的复杂黑客团伙。区别于其他APT组织,Lazarus最常见的攻击活动目的为敛财。近十年间,Lazarus对加密货币领域一直保持高度兴趣。微步情报局发现,自Lazarus使用Python存储库PyPI投毒事件以来,Lazarus对于轻量级的python、Javascript武器库愈发青睐。虽然相关攻击事件已经多次被披露,但很多攻击资产依然大量存活。在朝鲜半岛区域政治局势更加紧张的当下,不排除Lazarus在今后更为活跃的可能性。

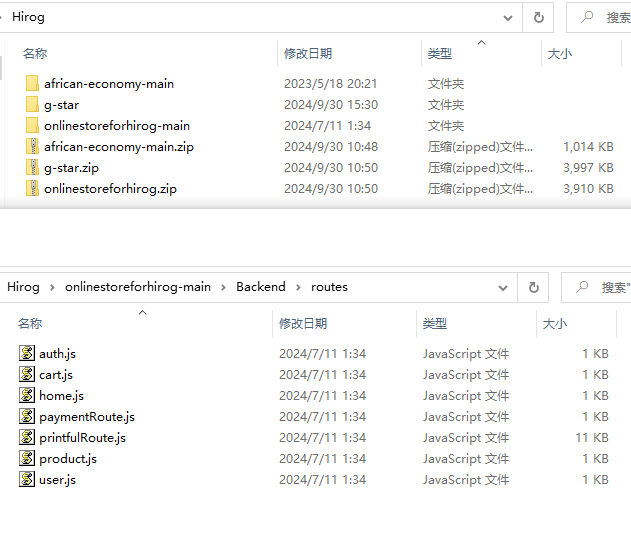

Lazarus组织在LinkedIn、X(Twitter)、Facebook、GitHub、Stack Overflow等多个平台发布加密货币相关的招聘或研究项目,以此物色目标人员。其中伪造的密币相关雇主网站Hirog.io当前依然存活。

Google快照可见多个历史招聘信息。

目标人员“上钩”后,攻击者通过telegram等通讯平台进一步引诱目标人员下载安装带毒的程序。基于Node.js的投毒MERN密币项目如下。

伪造的FCCCall视频会议软件如下,存在Windows和MacOS版本。

目标人员安装带毒的项目之后,后台恶意代码机会下载安装后阶载荷展开窃密活动。

Lazarus诱导目标人员安装的带毒项目覆盖Windows、Linux、MacOS平台,后续使用的载荷多为轻量级的同类型python窃密木马,本文以Windows平台下“伪造FCCCall视频会议安装包的样本”为例进行分析。

|

文件名

|

FCCCall.msi

|

|

MD5

|

8ebca0b7ef7dbfc14da3ee39f478e880

|

|

SHA1

|

5cce14436b3ae5315feec2e12ce6121186f597b3

|

|

SHA256

|

36cac29ff3c503c2123514ea903836d5ad81067508a8e16f7947e3e675a08670

|

|

文件类型

|

MSI

|

|

文件大小

|

152.37 MB

|

|

描述

|

伪造的FCCCall视频会议安装包,密币窃取。

|

1.

FCCCall MSI安装包如下,启动程序FCCCall.exe即初始窃密木马。

2.

木马采用QT6环境开发,通过指向freeconference.com的视频会议窗口掩盖后台恶意代码执行。

3.

恶意代码初始化,C2(http://185.235.241.208:1224)、浏览器密币钱包扩展程序ID。

4.

根据默认的密币钱包扩展程序数据存储路径,窃取数据回传,URL:

http://185.235.241.208:1224/uploads

。

5.

此外,木马进行python环境下载、python client木马下载。

6.

http://185.235.241.208:1224/client/99 -> main99.py,下载的python载荷使用lambda函数进行多层嵌套的倒序、base64解码、解压缩处理得到最终python代码实体。

7.

main99.py实际为下载器木马,下载三个后阶python木马分别实现远控、窃密、按键及窗口监控等恶意功能。

8.

简要总结三个下载的python木马功能如下。

|

|

|

|

|

http://185.235.241.208:1224/payload/99/root

|

|

主机侦察、文件窃密、用户监控、shell,配置anydesk无人值守

|

|

http://185.235.241.208:1224/brow/99/root

|

|

|

|

http://185.235.241.208:1224/mclip/99/root

|

|

|

%userprofile%/.n2/pay主机侦察代码如下,攻击者侦察重点为加密货币相关。

使用下发的配置文件启用anydesk客户端对中马主机进行更为直接的远控。

使用多个python库用于窗口监控、进程监控、剪切板监控、按键记录。

Python窃密木马适配Windows、Linux、MaxOS三大PC平台。

目标浏览器包括chrome、opera、brave、yandex、msedge五个常见浏览器程序。

9.

核心的远控代码初始化如下,解析各类型指令功能如下表。

|

Index

|

代码符号

|

功能描述

|

|

1

|

ssh_obj

|

执行shell

|

|

2

|

ssh_cmd

|

结束python进程

|

|

3

|

ssh_clip

|

剪切板数据监控

|

|

4

|

ssh_run

|

执行bow浏览器窃密木马

|

|

5

|

ssh_upload

|

指定文件上传

|

|

6

|

ssh_kill

|

结束目标浏览器进程

|

|

7

|

ssh_any

|

启用anydesk远控

|

|

8

|

ssh_env

|

匹配*.env命名的主机文件,目标侦察

|