2024-11-18 微信公众号精选安全技术文章总览

洞见网安 2024-11-18

0x00实验室 2024-11-18 22:00:36

本文是作者在备考OSCP时的第0x01篇笔记,记录了针对VulnHub靶机Kioptrix: Level 1 (#1)的渗透测试过程。文章首先提供了靶机的下载地址和配置方法,包括修改VMX文件和设置网络为NAT模式。接着,作者进行了网络探测和端口扫描,访问了HTTP服务并尝试寻找目录和服务的漏洞。在发现apache的三个漏洞后,作者下载了对应的c文件,尝试编译并利用这些漏洞。文章最后提供了参考链接,供读者进一步学习。

渗透测试

靶机练习

漏洞利用

编译攻击

网络配置

OSCP备考

剑客古月的安全屋 2024-11-18 21:24:01

java反序列化续接之cc链反序列化

卡卡罗特取西经 2024-11-18 20:58:25

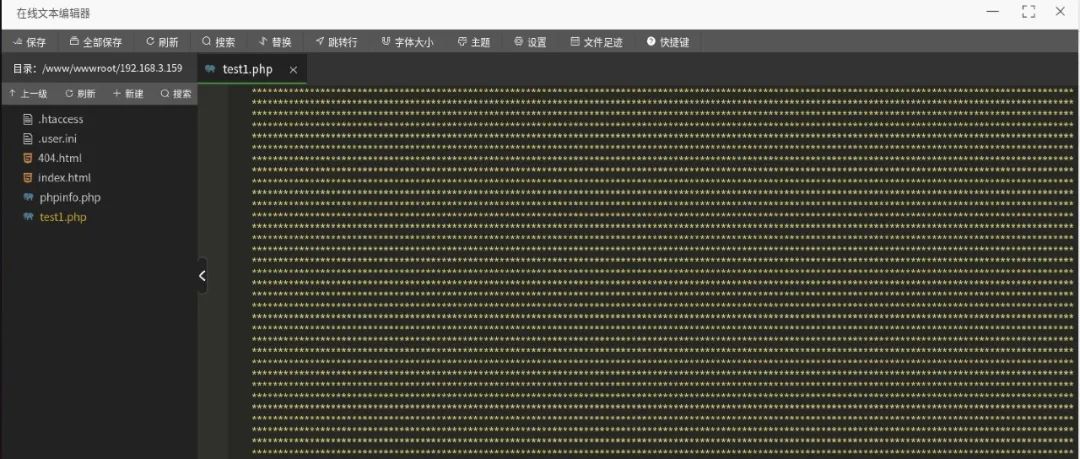

本文分享了一个ThinkPHP GetShell时绕过WAF的小技巧。通过构造特定的POST请求,利用ThinkPHP的某些特性,可以绕过安全防护写入shell。文章详细介绍了POC的构造方法,包括如何使用file_put_contents函数写入恶意代码,并通过base64_decode函数忽略非法字符的特性来插入大量垃圾字符以绕过WAF检测。实验环境为Ubuntu22.04搭配宝塔面板,使用Nginx1.24.0和PHP5.6.40。文章还提供了代码示例和测试结果,证明了该方法的有效性。

Web安全

WAF绕过

代码执行

漏洞利用

PHP安全

二进制空间安全 2024-11-18 19:24:56

Glove Stealer是一款.NET编写的信息窃取工具,能够窃取浏览器数据、加密货币钱包等信息。它通过IElevator服务绕过Google在Chrome 127中引入的App-Bound加密。该工具利用社会工程学分发,通过伪造的错误信息诱导用户执行恶意脚本。脚本下载Glove Stealer并执行,窃取数据后通过支持模块绕过App-Bound加密,将解密密钥保存以供使用。攻击者需获取本地管理员权限才能放置支持模块,完成绕过加密的攻击流程。

恶意软件分析

App-Bound加密

信息窃取

社会工程学

PowerShell攻击

C&C通信

浏览器安全

权限提升

TIPFactory情报工厂 2024-11-18 18:57:16

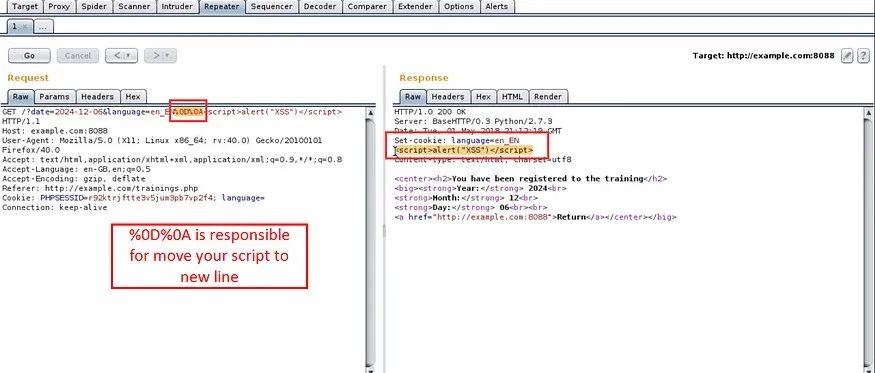

几种XSS注入原理

魔方安全 2024-11-18 18:30:49

成事在微,筑防于先。魔方安全提醒您:注意企业网络空间资产安全!

simple学安全 2024-11-18 14:55:43

任意用户注册漏洞

验证码安全

注册漏洞

短信验证码

重放攻击

安全测试

吉祥学安全 2024-11-18 14:40:37

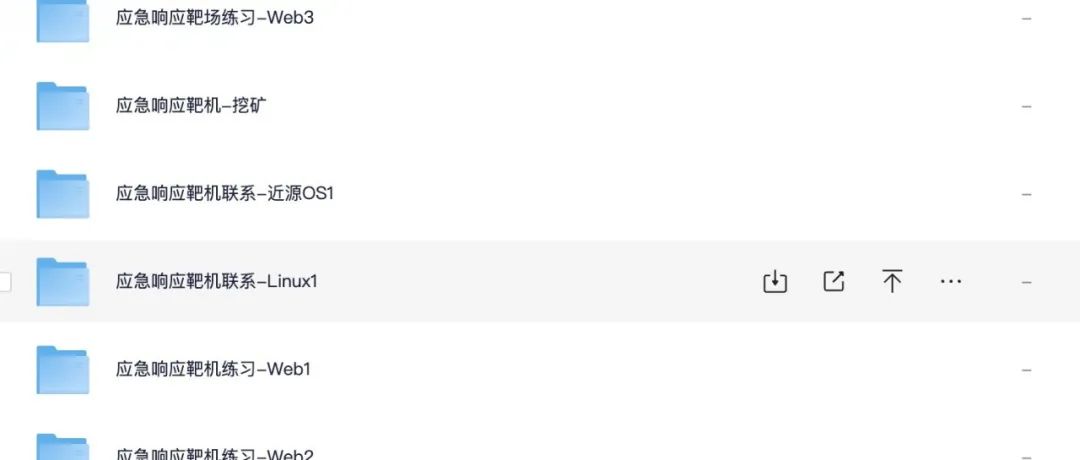

本文分享了7大应急靶场,涉及安全溯源、webshell分析、流量分析、日志分析等场景,并提供了下载链接。文章详细介绍了挖矿、Webshell、黑链、勒索、信息泄露等应急场景的特点和应对策略,包括工具推荐。此外,作者强调了定期更新系统、使用强密码、安装防病毒软件、监控CPU使用率等安全措施的重要性,并分享了个人网络安全学习星球的信息,邀请读者加入,共同进步。

长弓三皮 2024-11-18 12:28:57

[随波逐流]CTF编码工具:一站式编码解码解决方案,您的全能编码解码助手。

白帽子左一 2024-11-18 12:00:44

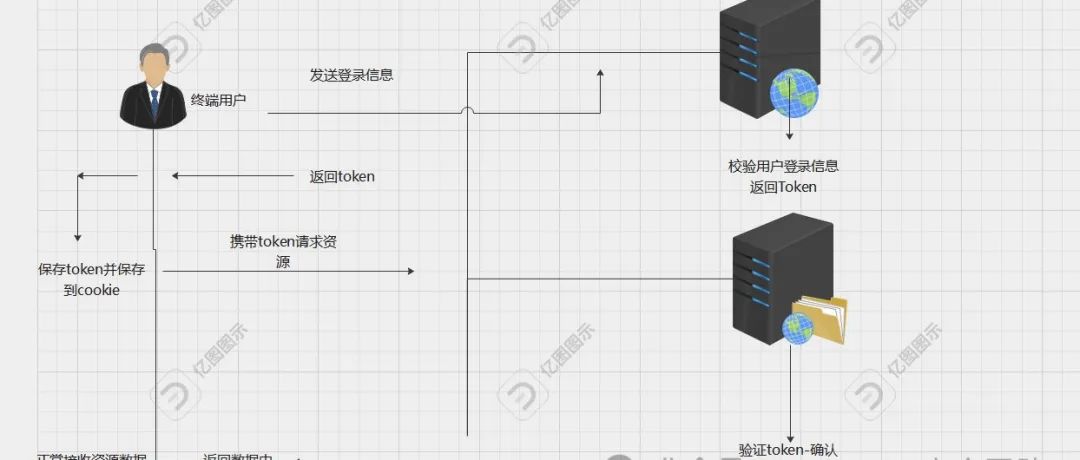

漏洞挖掘 | 通过 Google OAuth 配置错误实现账号接管

星悦安全 2024-11-18 11:39:27

本文介绍了某全新H5购物商城系统存在的安全漏洞,具体为前台任意文件上传漏洞,可能导致远程代码执行(RCE)。文章详细分析了漏洞位于/admin/commodtiy/file.php文件中,由于使用move_uploaded_file函数上传文件时未进行任何过滤,使得攻击者可以上传恶意文件。文章提供了漏洞复现的详细步骤,包括构造特定的POST请求和上传包含PHP代码的文件。同时,文章还指出了该系统的Fofa指纹,以及源码的获取方式。最后,作者强调文章中的信息仅供安全研究与教学之用,并声明不承担任何法律及连带责任。

文件上传漏洞

远程代码执行

代码审计

渗透测试

Web安全

漏洞复现

Rot5pider安全团队 2024-11-18 11:00:06

安全info 2024-11-18 10:08:27

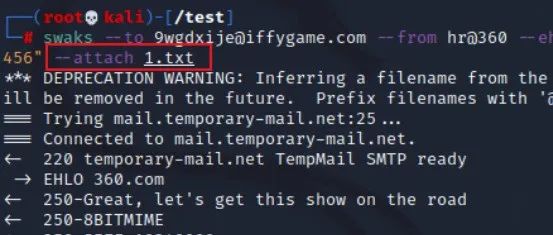

本文详细介绍了Swaks工具在钓鱼邮件攻击中的基本用法。文章首先解释了钓鱼邮件的概念,即攻击者伪装成合法机构或个人发送欺骗性邮件以窃取敏感信息。接着,文章详细说明了Swaks的使用步骤,包括发送测试邮件、伪造邮件头、设置邮件正文以及发送附件等。具体参数如发件人邮箱、ehlo头、邮件正文和邮件标题等都有所涉及。文章还提供了实战案例,指导读者如何申请临时邮箱,伪造邮件,并查看收件情况。最后,文章补充了如何将文件作为附件发送的技巧,并邀请读者加入交流群以获取更多技术分享。

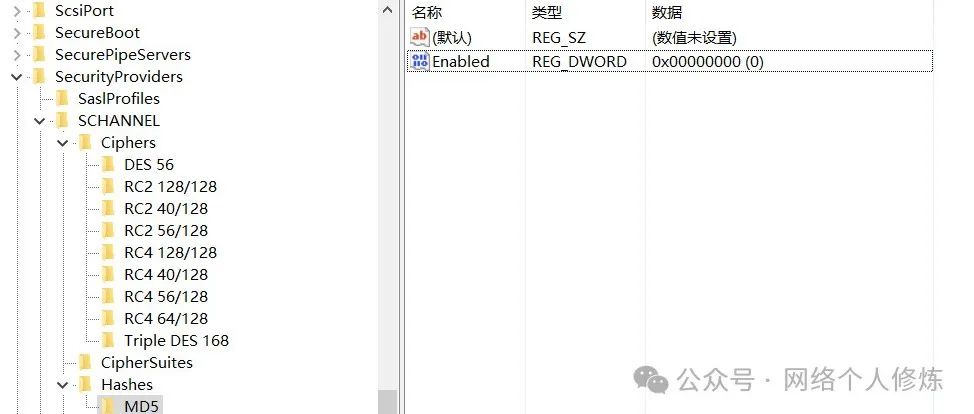

网络个人修炼 2024-11-18 10:00:24

云梦安全 2024-11-18 09:48:13

白色安全 2024-11-18 09:30:50

ApiChrome.exe是一款go编写,利用远程调试功能获取COOKIE的工具,针对于chrome v20以上以及最新版本,本工具通过开启远程调试协议,利用Netwok.getAllCookies API去提取浏览器所有COOKIE。

云计算和网络安全技术实践 2024-11-18 08:54:14

蟹堡安全团队 2024-11-18 08:54:01